Acesso e autenticação

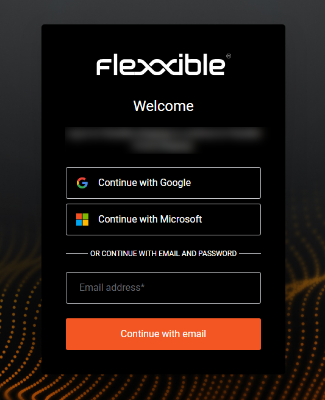

Para acessar a plataforma Flexxible, os usuários podem se autenticar pelos seguintes métodos:

- Autenticação com uma conta Microsoft Entra ID ou Google

- Autenticação com e-mail e senha

- Autenticação com SAML

Autenticação com uma conta Microsoft Entra ID ou Google

Para que o sistema de login único (SSO) do Flexxible possa validar as contas Microsoft ou Google e autorizar o acesso à plataforma, é necessário que um administrador conceda as seguintes permissões:

- Microsoft Entra ID. Habilitar o uso de um Aplicativo Empresarial (Enterprise Application) da Flexxible no seu locatário.

- Google. Habilitar o uso de um OAuth Client ID da Flexxible no seu inquilino.

Este procedimento é comum em aplicativos de terceiros que delegam a autenticação no Microsoft Entra ID ou Google. O administrador do locatário pode consultar a qualquer momento os dados aos quais o aplicativo tem acesso, revisar quais usuários o utilizaram ou revogar o consentimento. Se for revogado, os usuários não poderão mais fazer login no Flexxible.

De acordo com a configuração e as políticas de segurança da organização, pode ser necessário que um administrador autorize estas contas na primeira vez que forem usadas.

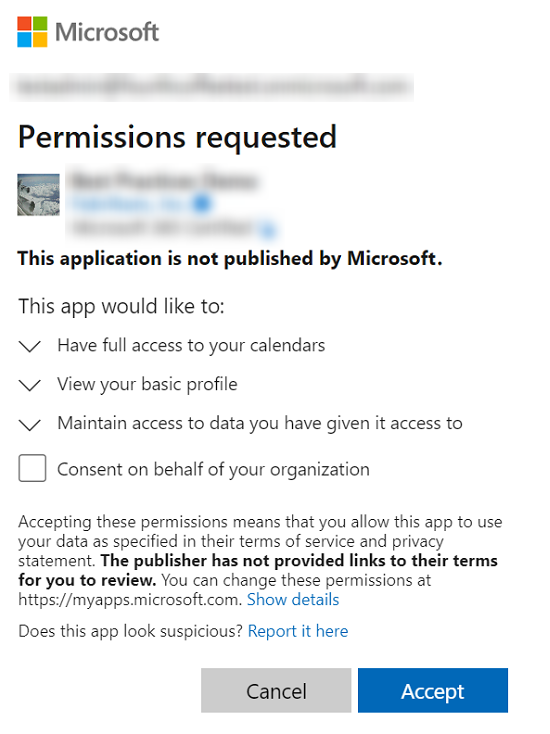

Consentimento e permissões do Aplicativo Empresarial no Entra ID

O acesso pode ser concedido a usuários individuais ou a grupos. No entanto, como explicado antes, existe uma opção para simplificar o processo: um administrador pode conceder consentimento organizacional para o uso do Aplicativo Empresarial.

Este consentimento registrará automaticamente o Aplicativo Empresarial no locatário do Azure e permitirá que os usuários da organização façam login no Flexxible com suas credenciais corporativas. O administrador precisa apenas tentar fazer login no Portal pela primeira vez para que a solicitação de consentimento seja lançada.

Se o consentimento for configurado manualmente, o Aplicativo Empresarial deve incluir as seguintes permissões:

| Permissão | Descrição |

|---|---|

| Directory.Read.All | Ler dados do diretório |

| Ver os endereços de e-mail dos usuários | |

| offline_access | Manter o acesso aos dados aos quais foi dado acesso |

| openid | Fazer login |

| profile | Ver o perfil básico dos usuários |

| User.Read | Fazer login e ler o perfil dos usuários |

Autenticação com e-mail e senha

Por padrão, todos os usuários da plataforma Flexxible têm habilitada a opção de login com uma conta Microsoft Entra ID ou Google.

Opcionalmente, usuários com a permissão de Administrador de organização podem habilitar o login usando e-mail e senha para outros membros da organização. Assim, os usuários poderão escolher de que maneira fazer login.

Processo de login

Para fazer login na plataforma Flexxible, usando e-mail e senha pela primeira vez, siga as seguintes etapas:

-

Habilitar o acesso à autenticação por e-mail e senha ao usuário. Este passo deve ser feito por um Administrador de organização.

-

Quando habilitado, o usuário receberá um e-mail de boas-vindas com um link para criar sua senha. O link é de uso único. Se não conseguir fazer login com ele, sempre poderá se autenticar com Microsoft Entra ID ou Google.

-

Criar uma senha; sem ela, não poderá fazer login.

-

Configurar a autenticação de dois fatores através de uma aplicativo de autenticação. A primeira vez que o usuário tentar fazer login com e-mail e senha, a plataforma solicitará que ele o faça.

-

Fazer login.

Acesso à autenticação por e-mail e senha

Para ativar este método nos usuários, um Administrador de organização deve ter habilitado primeiro a opção de autenticação por e-mail e senha a nível de organização.

Em seguida, o Administrador de organização poderá habilitar o acesso aos usuários que fazem parte da organização. Para isso, a Flexxible oferece as seguintes opções:

- Habilitar o acesso para um novo usuário

- Habilitar o acesso para um lote de usuários

- Habilitar o acesso a partir da tabela de usuários

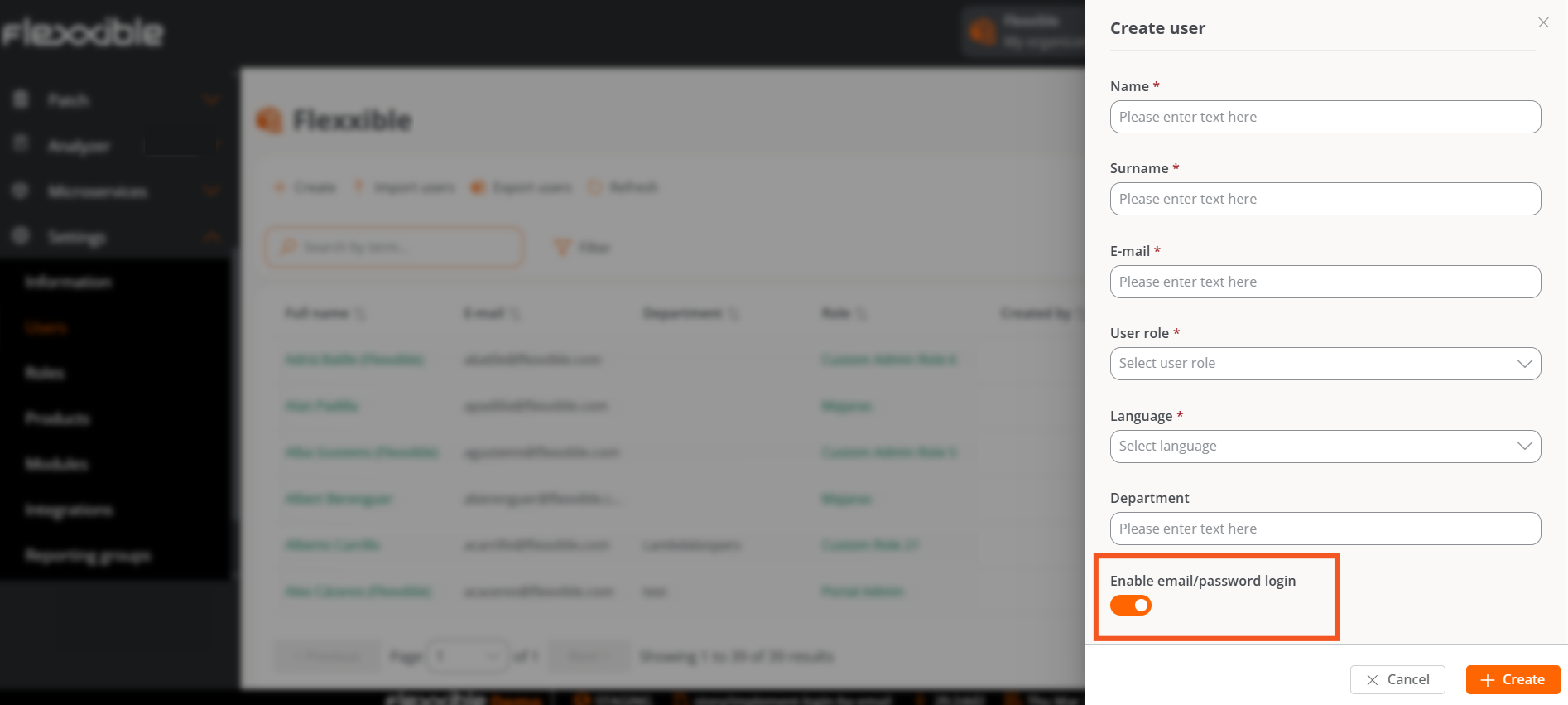

Habilitar o acesso para um novo usuário

-

Acessar

Portal->Configuração->Usuários. -

Clicar em

Novo. Será aberto um formulário que solicitará as informações do usuário. -

Marcar a opção

Habilitar login com e-mail/senha. -

No formulário, clicar em

Novo.

Você pode encontrar mais informações sobre como criar um usuário em Usuários.

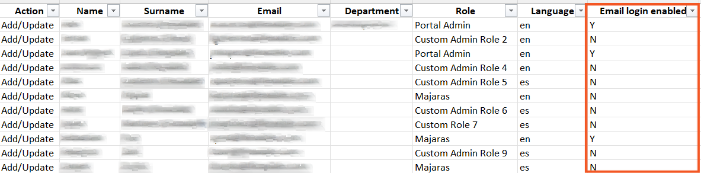

Habilitar o acesso para um lote de usuários

Para realizar esta ação, recomenda-se primeiro exportar a lista de usuários para obter o arquivo Excel com o formato adequado:

-

Acessar

Portal->Configuração->Usuários->Exportar usuários. -

Abrir o arquivo Excel. Na coluna Email login enabled deve-se indicar a quais usuários será habilitado o acesso: S (habilita) e N (desabilita).

-

Salvar o novo arquivo e voltar à tabela com a lista de usuários:

Portal->Configuração->Usuários -

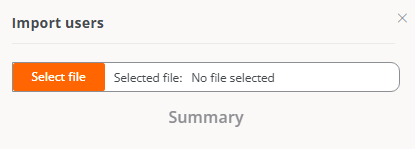

Clicar em

Importar usuários. Selecionar o arquivo salvo.

- Clicar em

Importar.

Habilitar o acesso a partir da tabela de usuários

-

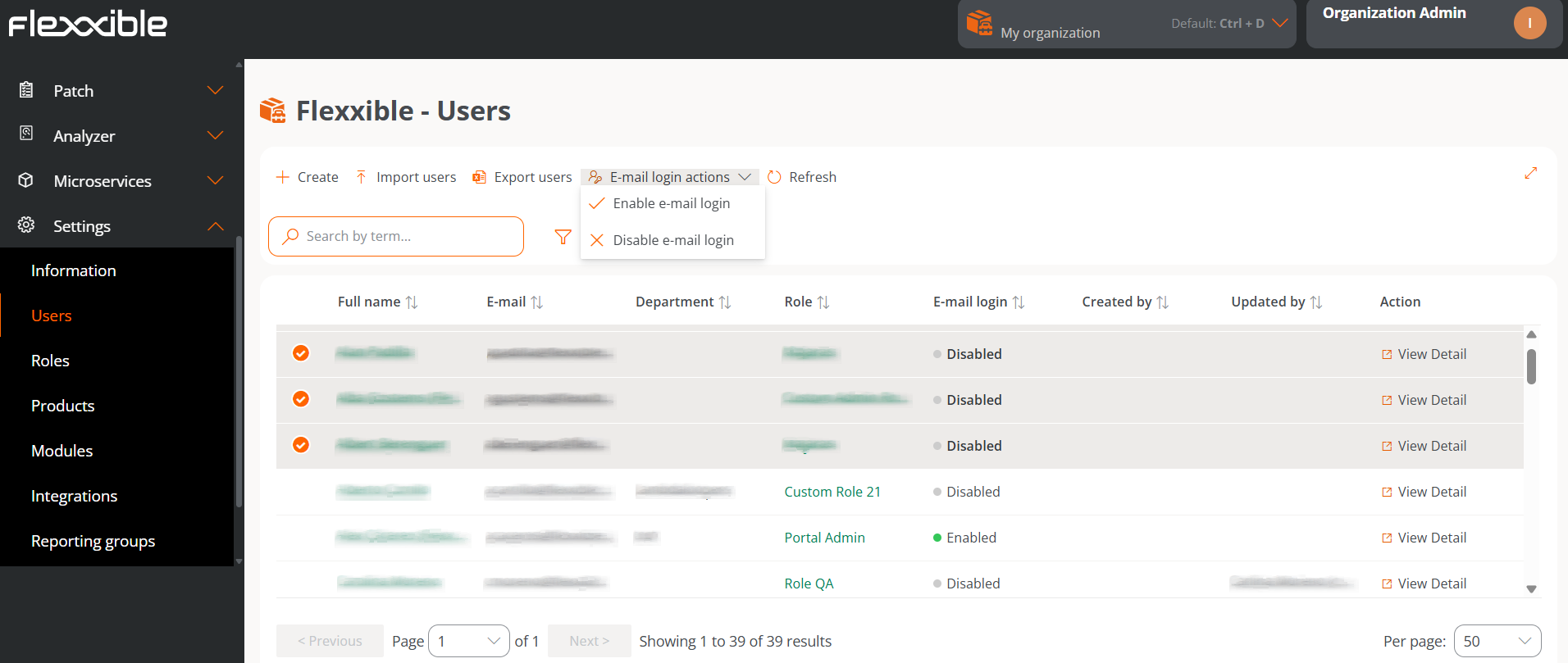

Acessar

Portal->Configuração->Usuários. -

Selecionar os usuários que se deseja habilitar o acesso.

-

No menu superior, clicar em

Ações de login por e-mail->Habilitar login por e-mailouDesabilitar login por e-mail, conforme o caso.

Redefinir a senha a partir da tabela de usuários

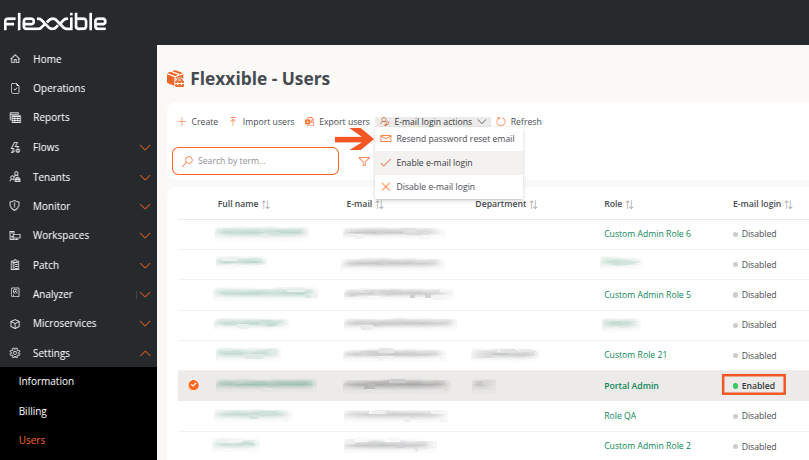

-

Acessar

Portal->Configuração->Usuários -

Selecionar os usuários a quem será enviado um e-mail com o link para redefinir a senha.

-

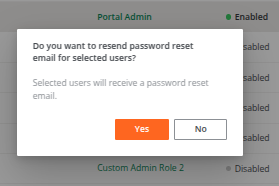

Selecionar

Ações de login por e-mail->Reenviar e-mail de redefinição de senha.

Esta opção está disponível apenas para os usuários que têm habilitada a autenticação por e-mail e senha.

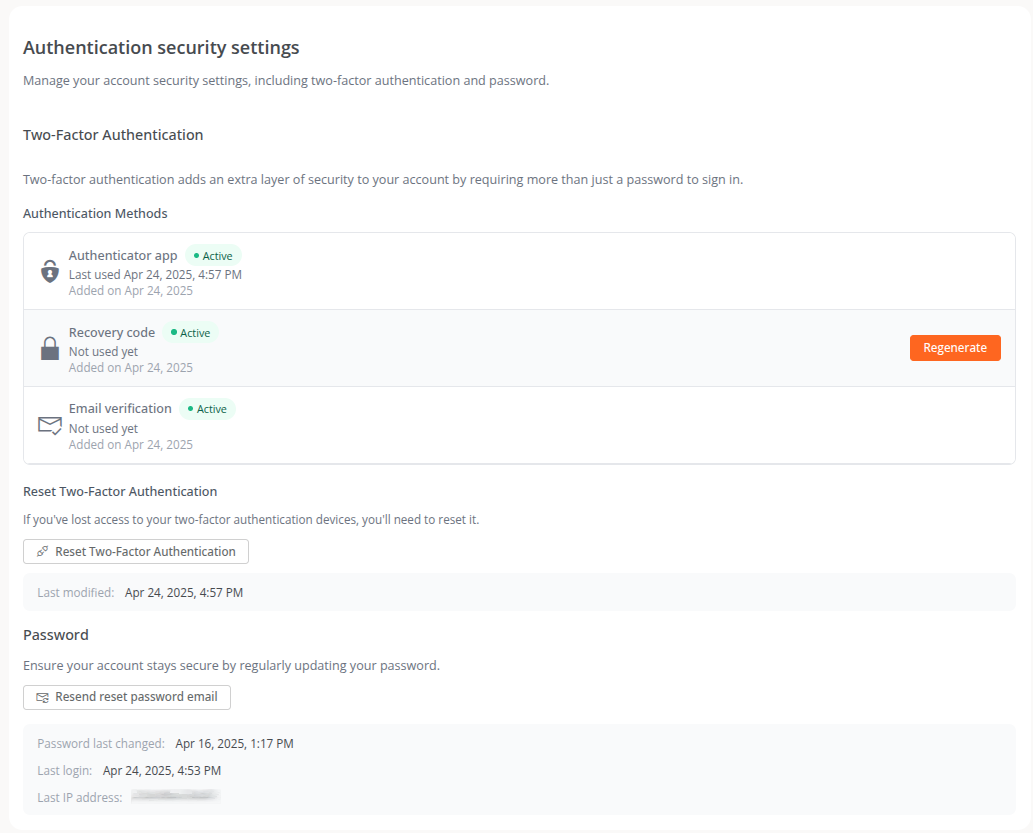

Configuração de segurança de autenticação

Flexxible permite gerenciar os níveis de segurança para a autenticação por e-mail e senha, tanto a nível de usuário quanto de organização.

Configuração de segurança de autenticação a nível de usuário

Do Portal -> Perfil de usuário -> Configuração -> Configuração de segurança de autenticação, os usuários podem estabelecer três métodos de autenticação de dois fatores e configurar sua senha.

Autenticação de dois fatores

Esta medida de segurança está disponível para usuários que fazem login por e-mail e senha, adicionando uma camada extra de proteção à conta.

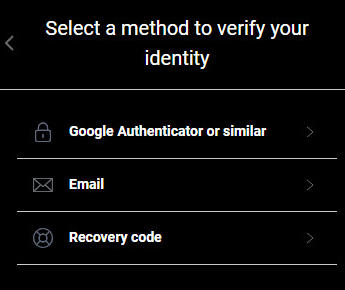

Métodos de autenticação

Para a autenticação em dois fatores, o Portal permite habilitar três métodos:

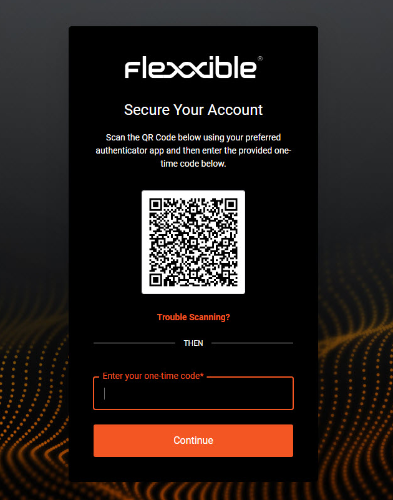

Aplicativo de autenticação

Um aplicativo de autenticação permite criar códigos de verificação de uso único. Quando este método de autenticação está habilitado, ao fazer login na plataforma, será solicitado ao usuário que insira esse código de verificação junto com sua senha habitual. Para isso, primeiro deve baixar um aplicativo de autenticação, como Microsoft Authenticator, Google Authenticator ou o que preferir.

Para adicionar este método, o usuário deve clicar em Habilitar no painel de configuração de segurança de autenticação. Uma janela modal mostrará um código QR. Quando for escaneado, o usuário deverá inserir, no campo reservado para isso, o código de verificação de seis dígitos fornecido pelo aplicativo de autenticação.

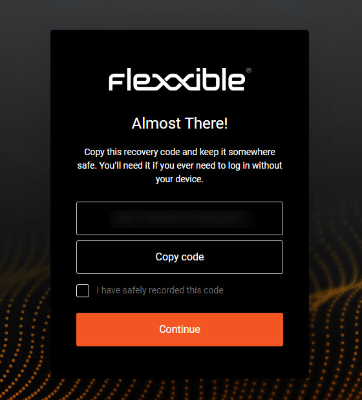

Em seguida, será mostrado um código de recuperação, que o usuário deverá guardar para usá-lo se algum dia precisar fazer login e não tiver acesso ao dispositivo onde tem o aplicativo de autenticação instalado.

Desta forma, daqui em diante, ao fazer login, será solicitado ao usuário o código de verificação além da senha.

Quando um usuário entrar pela primeira vez na plataforma usando seu e-mail e senha, será solicitado que estabeleça este método de autenticação para elevar o nível de segurança de sua conta.

Código de verificação e Código de recuperação não são a mesma coisa. O primeiro é gerado pelo aplicativo de autenticação, o segundo é fornecido pela Flexxible como uma medida de precaução.

Do painel de configuração de segurança de autenticação, o usuário poderá ver a data e a hora em que o login foi feito usando este método, bem como a data em que foi adicionado como método de segurança de dois fatores.

Código de recuperação

Quando o uso do aplicativo de autenticação é habilitado, a Flexxible gera um código de recuperação para que o usuário o guarde e use quando não tem acesso ao dispositivo onde tem o aplicativo de autenticação baixado. A opção Código de recuperação permite regenerar esse código se ele foi perdido, para verificar a identidade do usuário quando deseja fazer login.

Verificação de e-mail

Se estiver habilitado, permite verificar a identidade do usuário por meio de um e-mail se esquecer sua senha ou não dispuser dos outros métodos para se identificar.

Para habilitar esta opção, o usuário deve clicar em Habilitar no painel de configuração de segurança de autenticação. A partir daí, o usuário também poderá ver a data e a hora da última vez que o método foi usado, bem como a última vez que foi adicionado como método de segurança de dois fatores.

Redefinir a autenticação em dois fatores

Permite redefinir os métodos de autenticação de dois fatores quando um usuário perde acesso aos dispositivos que permitiam sua identificação. Ao pressionar Regenerar, os métodos de autenticação de dois fatores são desabilitados.

O usuário poderá habilitá-los diretamente a partir do mesmo painel de configuração de segurança. Ou fechando e voltando a fazer login na plataforma.

Também se informa sobre a data e a hora da última vez que a autenticação de dois fatores foi restabelecida.

Senha

A partir do mesmo painel, o usuário pode solicitar o restabelecimento de sua senha. Deve pressionar o botão Reenviar e-mail de restabelecimento de senha para receber um e-mail com as instruções.

Também se informa sobre a última vez que a senha foi alterada, a última vez que a sessão foi iniciada e o último endereço IP de conexão.

Configuração de segurança de autenticação a nível de organização

Um Administrador de organização pode habilitar ou desabilitar a opção de iniciar sessão através de e-mail e senha para os usuários da organização e suas suborganizações. A funcionalidade só pode ser habilitada ou desabilitada a partir da organização principal no caso de haver suborganizações.

Para isso, a partir do Portal, deve acessar Configuração -> Organização. E no menu lateral esquerdo deve clicar na aba Autenticação.

Habilitar ou desabilitar a opção de autenticação por e-mail e senha a nível de organização

O botão Habilitar autenticação por e-mail/senha ou Desabilitar autenticação por e-mail/senha, conforme o caso, permite habilitar ou desabilitar a possibilidade de que usuários membros de uma organização ou suborganização possam ter o login ativado com e-mail e senha.

Se essa opção for desabilitada, os usuários não poderão iniciar sessão com e-mail e senha nem gerenciar sua conta. Todas as credenciais de usuário serão eliminadas. Se essa função for habilitada novamente, os usuários deverão restabelecer novamente sua senha e autenticação de dois fatores.

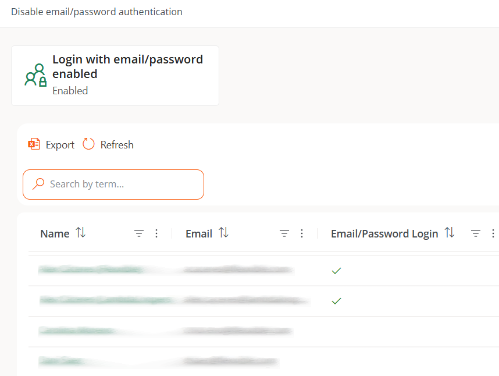

Tabela de usuários

A tabela de usuários da aba Autenticação mostra a lista dos membros da organização. À primeira vista, daqui pode-se saber que membros têm habilitada a opção de iniciar sessão através de e-mail e senha.

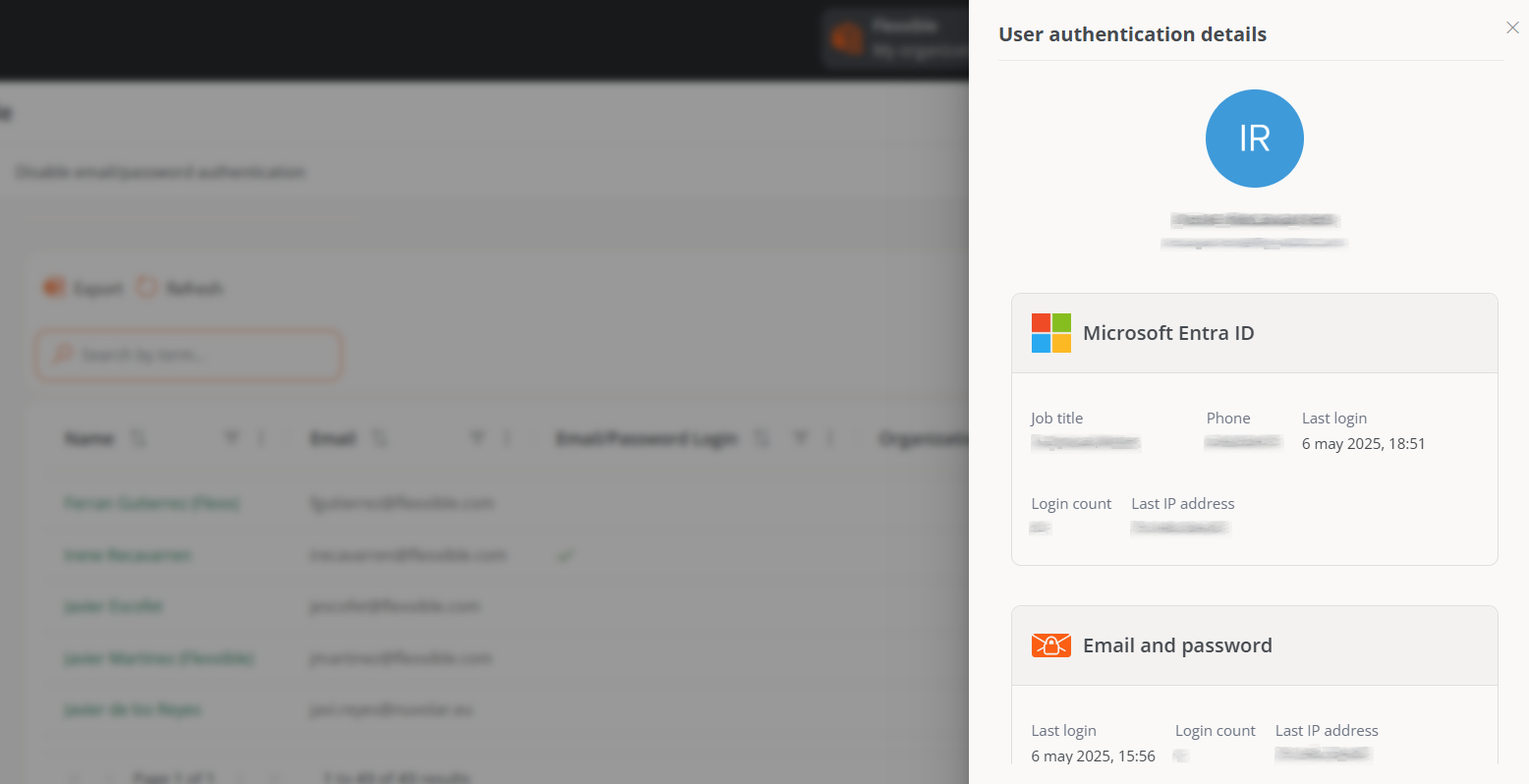

Detalhe de autenticação de um usuário

Se clicar sobre o nome de um usuário da tabela, pode-se acessar cartões com informações específicas sobre o método de autenticação que está habilitado:

-

Microsoft Entra ID. Cargo, Telefone, Último login, Contagem de logins e Último endereço IP

-

Google. Último login, Contagem de logins e Último endereço IP

-

Autenticação com e-mail e senha. Último login, Contagem de logins e Último endereço IP. Além disso, daqui, o administrador pode gerenciar a Configuração de segurança de autenticação para esse usuário específico, que inclui a Autenticação em dois fatores e a Senha.

Autenticação com SAML

A linguagem de marcação para confirmações de segurança (SAML) é uma tecnologia de Single Sign-On (SSO) que permite às organizações conectar seus gerentes de identidades (Okta, Entra ID, entre outros) com a plataforma da Flexxible, delegando a ela o processo de autenticação.

Para configurar o início de sessão com este método, devem ser realizados ajustes relacionados ao reconhecimento do domínio da organização e a integração com o gerente de identidades utilizado.

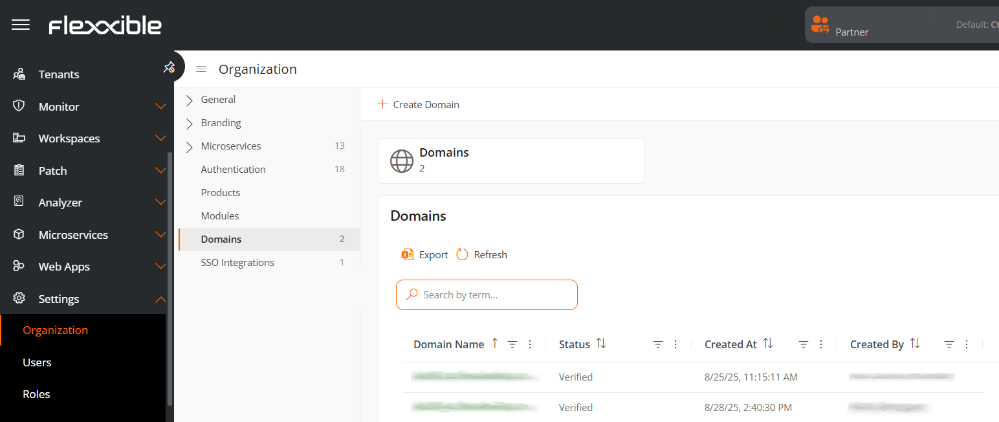

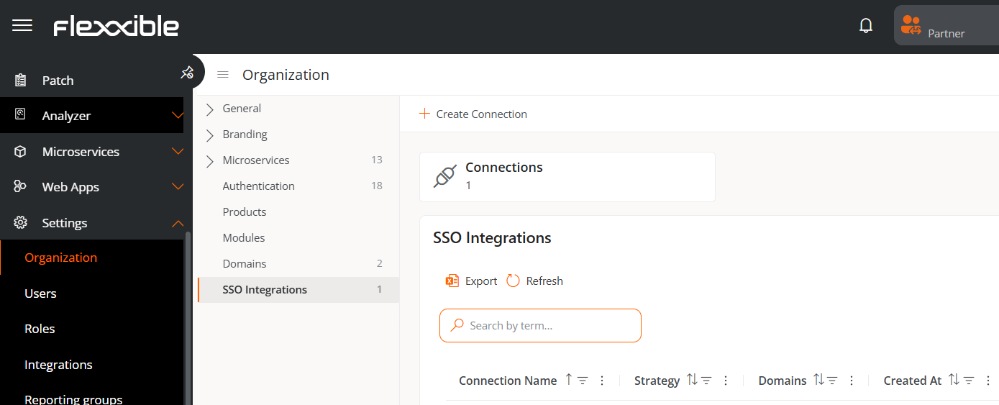

Domínios

A partir desta aba, um Administrador de organização pode registrar e verificar os domínios que serão utilizados. Também pode acessar a tabela com a lista de domínios e consultar sua visão de detalhe.

A tabela mostra as seguintes informações:

- Nome do domínio. Endereço web registrado pela organização.

- Estado. Verificado ou Não verificado.

- Criado em. Data e hora de criação do domínio.

- Criado por. Usuário que registrou o domínio.

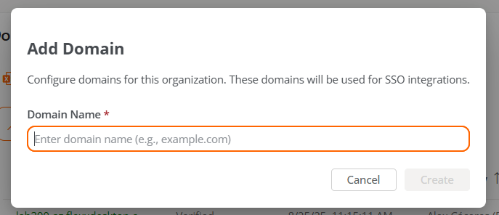

Criar um domínio

Para configurar um domínio, primeiro deve ser registrado e posteriormente verificado.

-

Acessar

Portal->Organização-> -

No menu, selecionar a aba

Domínios. -

Clicar em

Criar domínio. -

Inserir o domínio da organização (correspondente ao e-mail dos usuários que iniciarão sessão com SAML).

-

Clicar em

Novo.

O domínio será adicionado à tabela com o estado Não verificado.

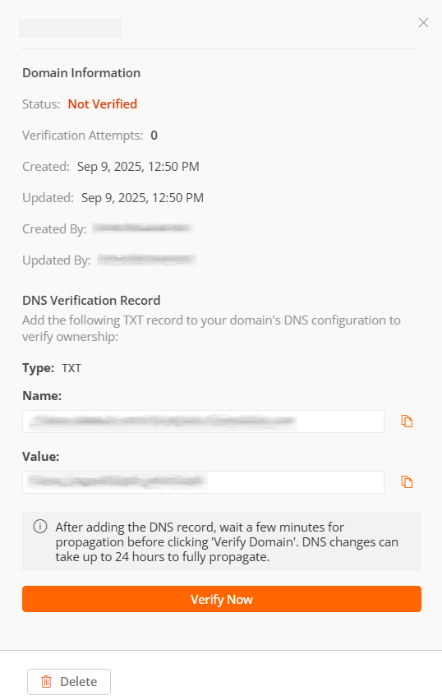

Verificar o domínio

-

Na tabela de Domínios, selecionar o domínio registrado.

-

Será exibida uma janela com as instruções para adicionar um registro TXT no DNS, necessário para verificar a propriedade.

-

Pressionar

Verificar agorapara completar o processo.

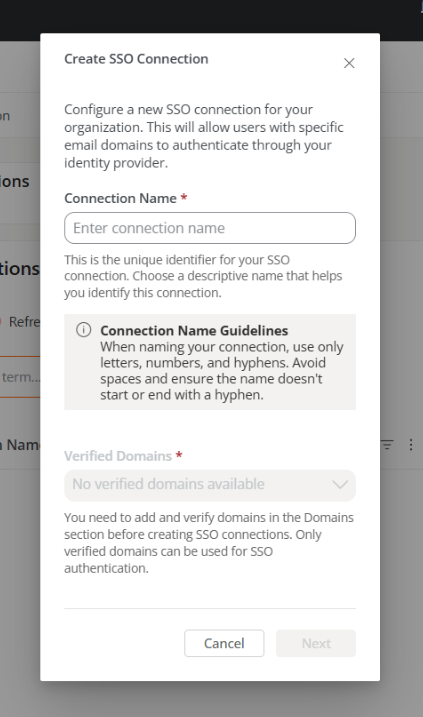

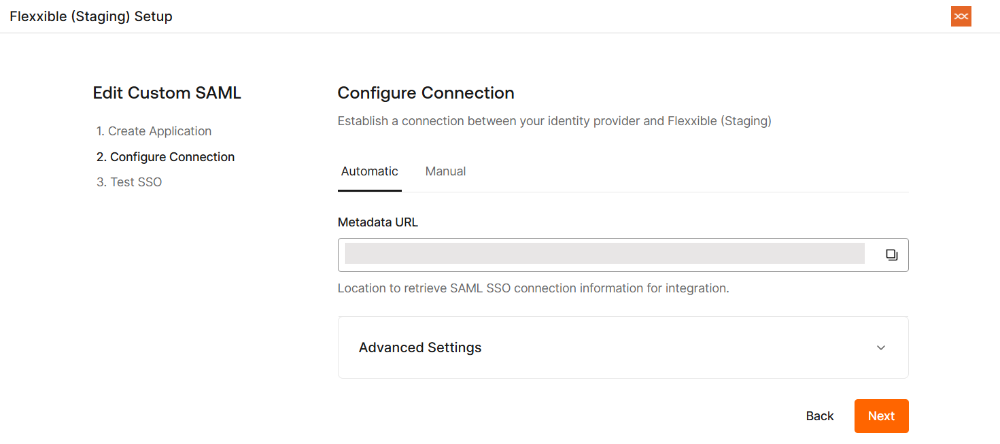

Criar uma conexão SSO

A criação de uma conexão SSO permite que os usuários com endereços de e-mail de domínios específicos se autentiquem através do provedor de identidades da organização.

- Acessar

Portal->Organização. - No menu, selecionar a aba

Integrações SSO. - Clicar em

Criar conexãoe seguir as instruções do assistente, que guiará o Administrador de organização na configuração e teste conforme o gestor de identidades utilizado.

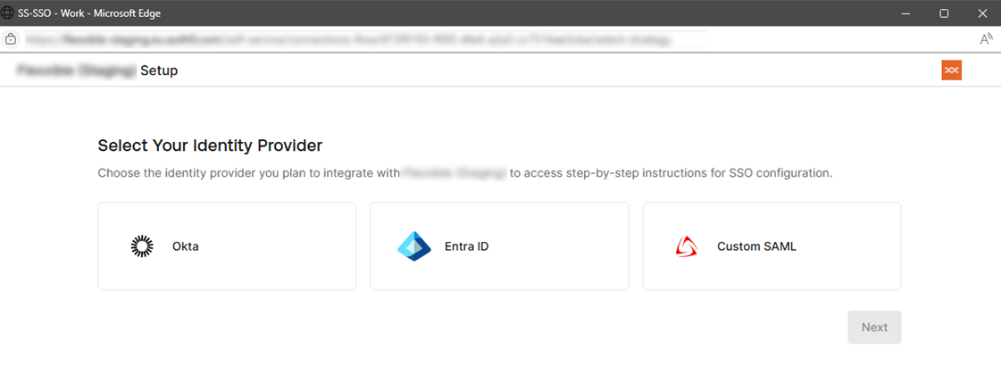

Os gerentes de identidades disponíveis são:

- Okta

- Entra ID

- Custom SAML

Para cada caso, estará disponível um assistente que guiará passo a passo na configuração específica dentro do gerente de identidades selecionado.

Alguns dos dados solicitados durante a configuração podem ter nomes diferentes conforme o gerente de identidades. Por exemplo, em Custom SAML:

- O campo

Single Sign-On URLpode aparecer no gerente de identidades comoReply URL (Assertion Consumer Service URL). - O campo

Service Provider Entity IDpode ser chamado deIdentifier (Entity ID).

Se surgir alguma dúvida durante o processo de configuração, por favor consulte seu contato na Flexxible.

Uma vez concluído o processo, os usuários dos domínios associados poderão iniciar sessão inserindo seu e-mail no campo correspondente e clicando em Continuar com email.

Se o sistema reconhecer o domínio como habilitado para SSO, redirecionará o usuário ao gerente de identidades da organização para autenticar-se.

Editar uma conexão SSO

A plataforma permite editar uma conexão SSO existente, seja para atualizar a configuração ou renovar o certificado em caso de expiração.

-

Acessar

Portal->Organização. -

No menu, selecionar a aba

Integrações SSO. -

Selecionar um registro na tabela.

-

Clicar em

Editar conexão.

Marcar a caixa Habilitar aprovisionamento de usuários SCIM é opcional. Mais informações em Aprovisionamento de usuários com SCIM.

Deletar um domínio

- Acessar

Portal->Organização. - No menu, selecionar a aba

Domínios. - Selecionar na tabela o domínio que se deseja deletar.

- Na janela de detalhe, clicar em

Deletar.

Ao deletar um domínio, os usuários associados a ele não poderão mais se autenticar via SAML, até que seja registrado novamente.

Deletar uma conexão SSO

- Acessar

Portal->Organização. - No menu, selecionar a aba

Integrações SSO. - Selecionar o registro correspondente na tabela.

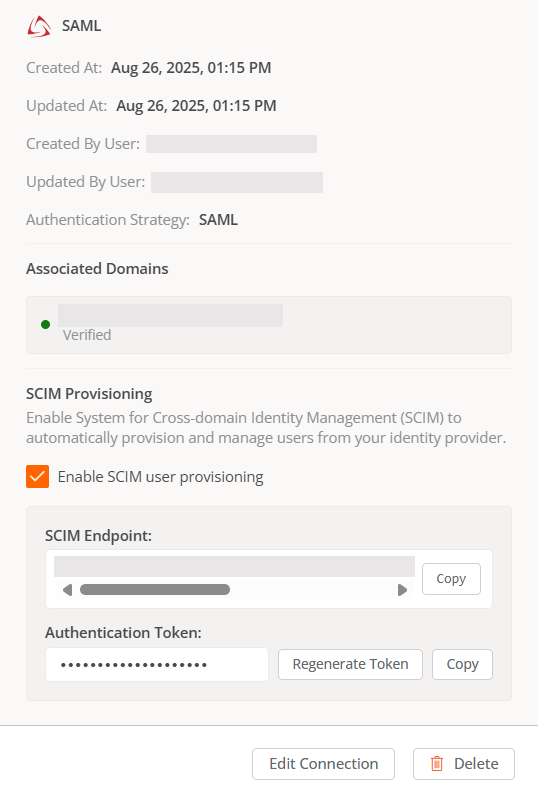

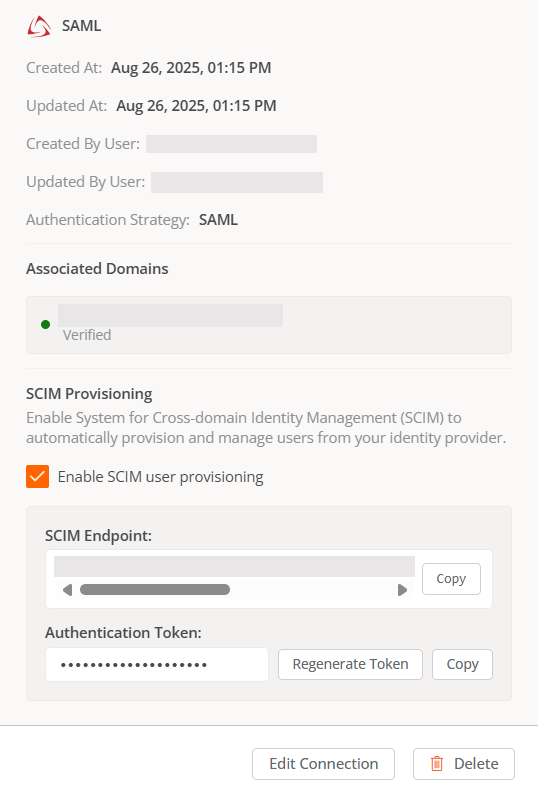

Provisionamento SCIM

O sistema de administração de identidades entre domínios (SCIM) é um padrão de aprovisionamento e gestão de usuários que complementa a autenticação com SAML. É opcional e sua função é automatizar a criação, atualização e deleção de contas de usuário no Portal, mantendo sincronizada a informação entre o gerente de identidades da organização (Okta, Entra ID, etc.) e a plataforma da Flexxible.

Quando SCIM está habilitado, o gerente de identidades pode enviar ao Portal informações básicas dos usuários (nome, e-mail, grupo), o que facilita a gestão de entradas e saídas. Dessa maneira, a vida do usuário no Portal fica controlada de forma centralizada pelo gerente de identidades.

Habilitar SCIM no Portal

Para utilizar SCIM é indispensável ter configurado previamente a autenticação com SAML:

- Acessar

Portal->Organização. - No menu, selecionar a aba

Integrações SSO. - Na tabela, selecionar a conexão SSO correspondente.

- Marcar a opção

Habilitar aprovisionamento de usuários SCIM.

Ao ativar a opção, na parte inferior da janela de configuração aparecerão:

- Ponto de conexão SCIM (endpoint)

- Token de autenticação

Esses dados são confidenciais e devem ser armazenados de forma segura.

Em ambientes com suborganizações, a integração SCIM deve ser definida no inquilino "pai".

Configurar SCIM no gerente de identidades

No gerente de identidades da organização, devem ser inseridos o ponto de conexão SCIM e o token de autenticação fornecidos no Portal.

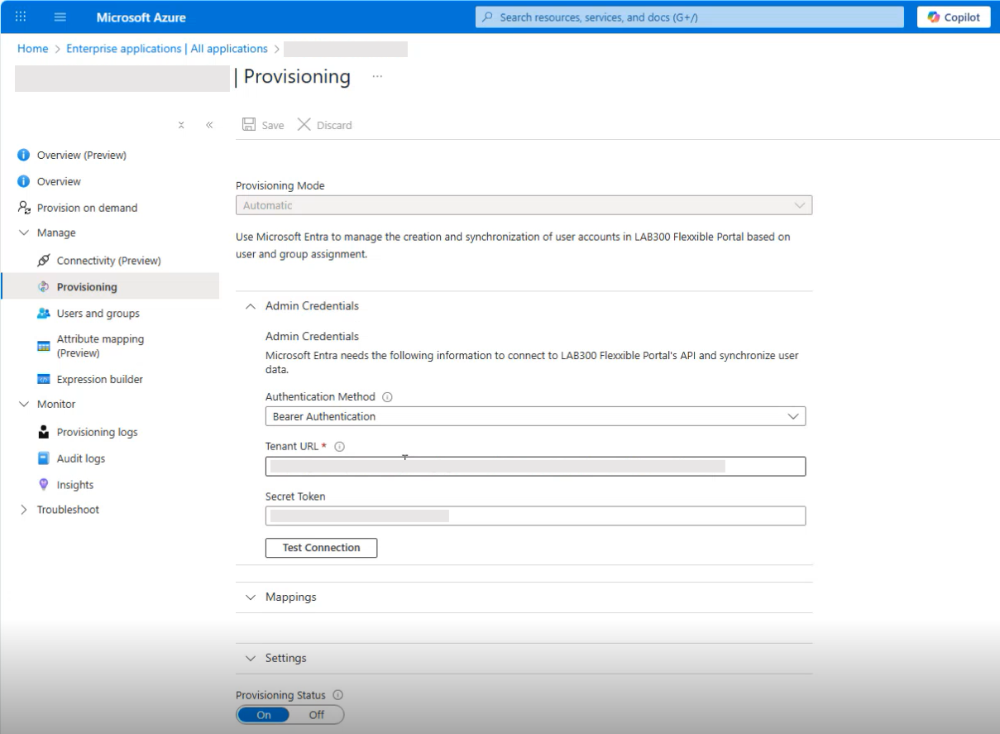

Exemplo com Entra ID:

-

Ir para

Aprovisionamento. -

Inserir o ponto de conexão SCIM e o token de autenticação.

-

Selecionar o método de autenticação:

Bearer tokenouBearer Authentication. -

Clicar em

Test connectionpara validar a sincronização. -

Ativar o aprovisionamento.

A partir desse momento, o gerente de identidades começará a sincronizar grupos e usuários com o Portal.

- Se usar Okta como provedor de identidades:

- A funcionalidade de SCIM deve ser configurada usando a opção de Custom SAML, já que Okta não suporta SCIM se a conexão for com OIDC.

- Ao configurar a conexão Custom SAML, é preciso indicar que o Application username format seja Email, caso contrário os usuários não poderão autenticar-se.

Criar grupos de usuários no gerente de identidades

Para integrar usuários via SCIM é indispensável criar grupos no gerente de identidades.

Considerações

- Criar grupos especialmente dedicados para o Portal com nomes claros e exclusivos (ex.

MinhaOrg-Portal-L2). - Quando são criados ou deletados grupos de usuários no gerente de identidades, também serão criados ou deletados automaticamente no Portal.

- Não criar grupos aninhados.

- Um usuário deve pertencer somente a um grupo; caso contrário, podem surgir comportamentos imprevistos: no Portal um usuário não pode ter mais de um papel.

- Não pode haver usuários sem grupo atribuído.

- Os usuários que pertencem a um grupo que não tem um papel vinculado, não serão visíveis na lista de Usuários.

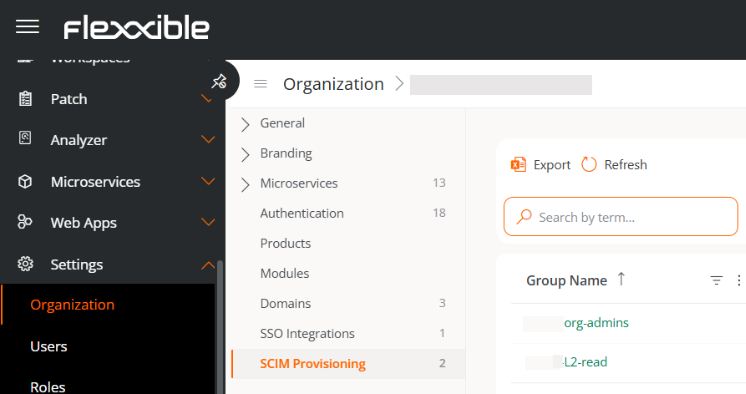

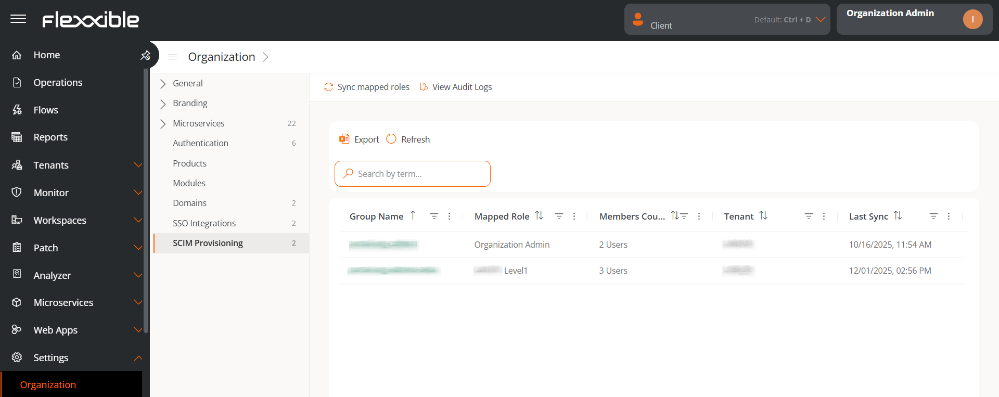

Ao criar grupos de usuários no gerenciador de identidades, a aba Aprovisionamento SCIM aparecerá automaticamente no menu de Organização do Portal.

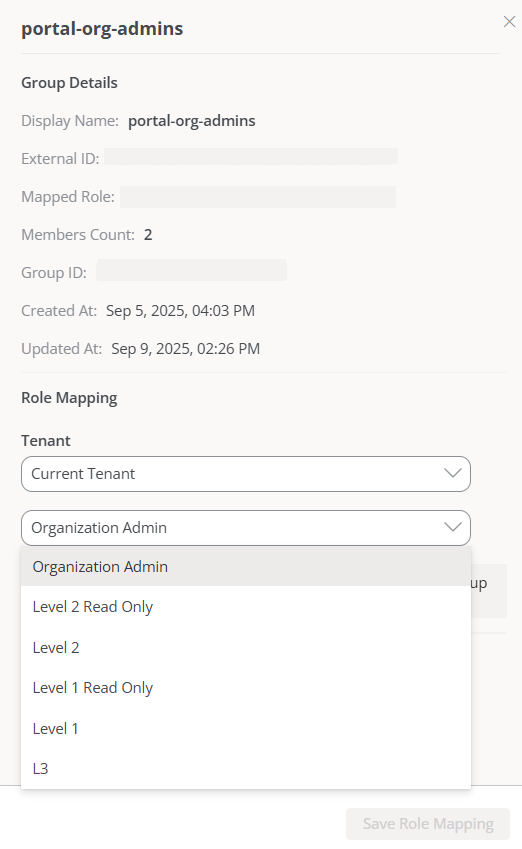

Mapeamento de papéis no Portal

Na tabela da aba Aprovisionamento SCIM podem ser vistos os grupos criados no gerente de identidades. Isso acontece porque foi estabelecida uma sincronização unidirecional, do gerente de identidades para o Portal.

Para mapear papéis:

-

Acessar

Portal->Organização. -

No menu, selecionar a aba

Aprovisionamento SCIM. -

Selecionar um grupo sincronizado da tabela.

-

Na janela modal, atribuir o papel correspondente.

-

Se uma organização (inquilino) tem suborganizações, escolher a que suborganização pertence esse grupo antes de atribuir-lhe um papel.

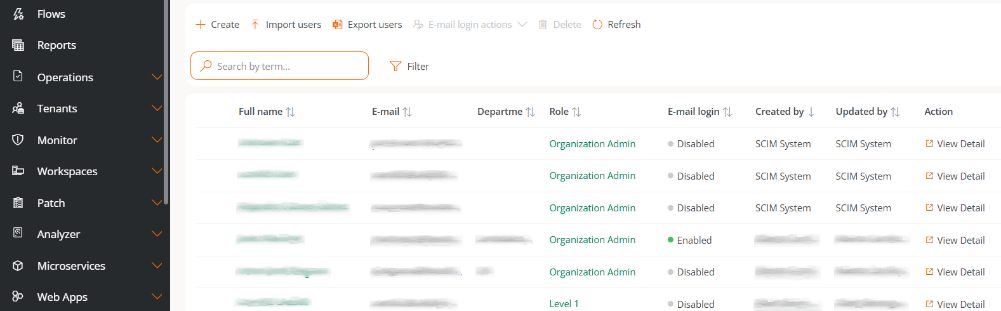

A partir do momento em que todos os grupos estiverem vinculados a um papel, não será necessário realizar mais configurações. Os novos usuários que forem adicionados ou deletados dos grupos no gerente de identidades serão sincronizados automaticamente no Portal.

Considerações sobre os papéis

-

Todo grupo sincronizado deve ter um papel atribuído para que seus usuários sejam visíveis e funcionais no Portal.

-

Pode-se atribuir o mesmo papel a diferentes grupos.

-

O papel atribuído a um grupo pode ser modificado a qualquer momento seguindo os mesmos passos usados para atribuir o papel.

-

Na lista de Usuários, serão vistas as colunas Criado por e Atualizado por para identificar os usuários geridos por SCIM.

Sincronização de papéis

A frequência de sincronização depende do gerente de identidades utilizado (por exemplo, Entra ID sincroniza a cada 40 minutos), embora seja possível forçar uma sincronização manual a partir do próprio gerente de identidades para fazer testes ou mudanças urgentes sem esperar pelo ciclo automático.

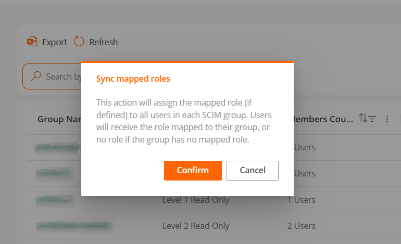

Para evitar depender desses intervalos, o Portal incorpora o botão Sincronizar papéis atribuídos, que permite alinhar os papéis dos usuários pertencentes aos grupos criados com SCIM.

Esta ação realiza as seguintes operações:

- Revisa todos os usuários pertencentes a grupos criados via SCIM.

- Verifica se o papel atribuído a cada usuário coincide com o papel mapeado para seu grupo.

- Se detectar discrepâncias, atualiza automaticamente o papel do usuário.

Se o papel pertence a outra suborganização, o usuário será movido automaticamente para a suborganização correspondente.

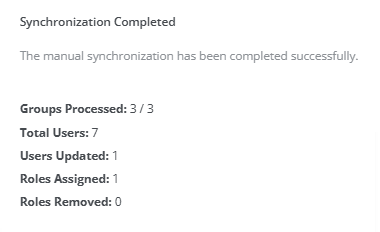

Ao finalizar o processo, é apresentado um resumo detalhado dos dados modificados.

Não é necessário executar a ação Sincronizar papéis atribuídos de forma habitual. Recomenda-se utilizá-la apenas quando se fizer uma alteração nos papéis mapeados.