Acceso y autenticación

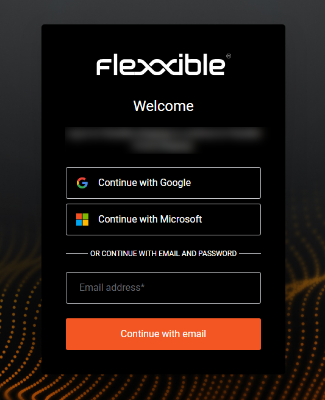

Para acceder a la plataforma de Flexxible, los usuarios pueden autenticarse mediante los siguientes métodos:

- Autenticación con una cuenta Microsoft Entra ID o Google

- Autenticación con correo electrónico y contraseña

- Autenticación con SAML

Autenticación con una cuenta Microsoft Entra ID o Google

Para que el sistema de inicio de sesión único (SSO) de Flexxible pueda validar las cuentas de Microsoft o Google y autorizar el acceso a la plataforma, es necesario que un administrador conceda los siguientes permisos:

- Microsoft Entra ID. Habilitar el uso de una Aplicación Empresarial (Enterprise Application) de Flexxible en su inquilino.

- Google. Habilitar el uso de un OAuth Client ID de Flexxible en su inquilino.

Este procedimiento es habitual en aplicaciones de terceros que delegan la autenticación en Microsoft Entra ID o Google. El administrador del inquilino puede consultar en todo momento los datos a los que la aplicación tiene acceso, revisar qué usuarios lo han utilizado o revocar el consentimiento. Si se revoca, los usuarios ya no podrán iniciar sesión en Flexxible.

Según la configuración y las políticas de seguridad de la organización, puede ser necesario que un administrador autorice estas cuentas la primera vez que se utilicen.

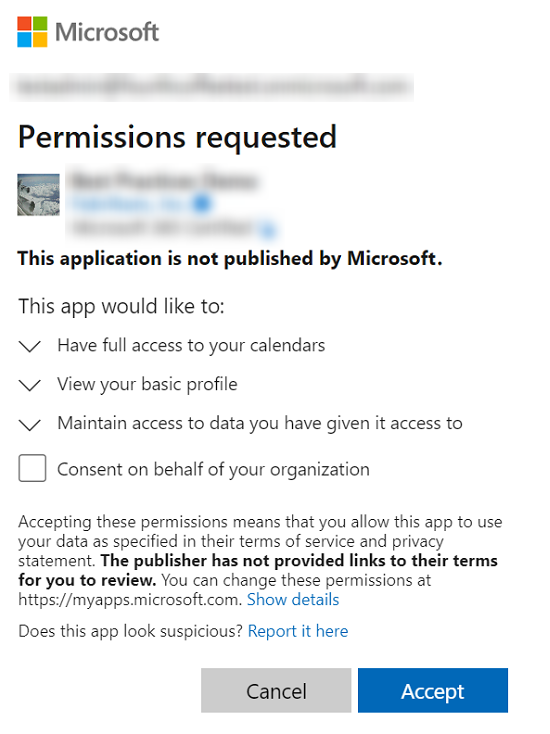

Consentimiento y permisos de la Aplicación Empresarial en Entra ID

El acceso puede concederse a usuarios individuales o a grupos. No obstante, como se explicó antes, existe una opción para simplificar el proceso: que un administrador otorgue consentimiento organizacional para el uso de la Aplicación Empresarial.

Este consentimiento registrará automáticamente la Aplicación Empresarial en el inquilino de Azure y permitirá que los usuarios de la organización inicien sesión en Flexxible con sus credenciales corporativas. Basta con que el administrador intente iniciar sesión en Portal por primera vez para que se lance la solicitud de consentimiento.

Si el consentimiento se configura manualmente, la Aplicación Empresarial debe incluir los siguientes permisos:

| Permiso | Descripción |

|---|---|

| Directory.Read.All | Leer datos del directorio |

| Ver las direcciones de correo electrónico de los usuarios | |

| offline_access | Mantener el acceso a los datos a los que se ha dado acceso |

| openid | Iniciar sesión |

| profile | Ver el perfil básico de los usuarios |

| User.Read | Iniciar sesión y leer el perfil de los usuarios |

Autenticación con correo electrónico y contraseña

Por defecto, todos los usuarios de la plataforma de Flexxible tienen habilitada la opción de iniciar sesión con una cuenta Microsoft Entra ID o Google.

De forma opcional, los usuarios con el permiso de Administrador de organización pueden habilitar el inicio de sesión mediante correo electrónico y contraseña para otros miembros de la organización. Así, los usuarios podrán elegir de qué manera iniciar sesión.

Proceso de inicio de sesión

Para iniciar sesión en la plataforma de Flexxible, haciendo uso de correo electrónico y contraseña por primera vez, se deben seguir los siguientes pasos:

-

Habilitar el acceso a la autenticación por correo electrónico y contraseña al usuario. Este paso debe hacerlo un Administrador de organización.

-

Cuando esté habilitado, el usuario recibirá un correo de bienvenida con un enlace para crear su contraseña. El enlace es de un solo uso. Si no puede iniciar sesión con él, siempre podrá autenticarse con Microsoft Entra ID o Google.

-

Crear una contraseña; sin ella, no podrá iniciar sesión.

-

Configurar la autenticación de dos factores a través de una aplicación de autenticación. La primera vez que el usuario intente iniciar sesión con correo electrónico y contraseña, la plataforma le solicitará que lo haga.

-

Iniciar sesión.

Acceso a la autenticación por correo electrónico y contraseña

Para activar este método en los usuarios, un Administrador de organización debe haber habilitado primero la opción de autenticación por correo electrónico y contraseña a nivel organización.

A continuación, el Administrador de organización podrá habilitar el acceso a los usuarios que conforman la organización. Para ello, Flexxible ofrece las siguientes opciones:

- Habilitar el acceso para un nuevo usuario

- Habilitar el acceso para un lote de usuarios

- Habilitar el acceso desde la tabla de usuarios

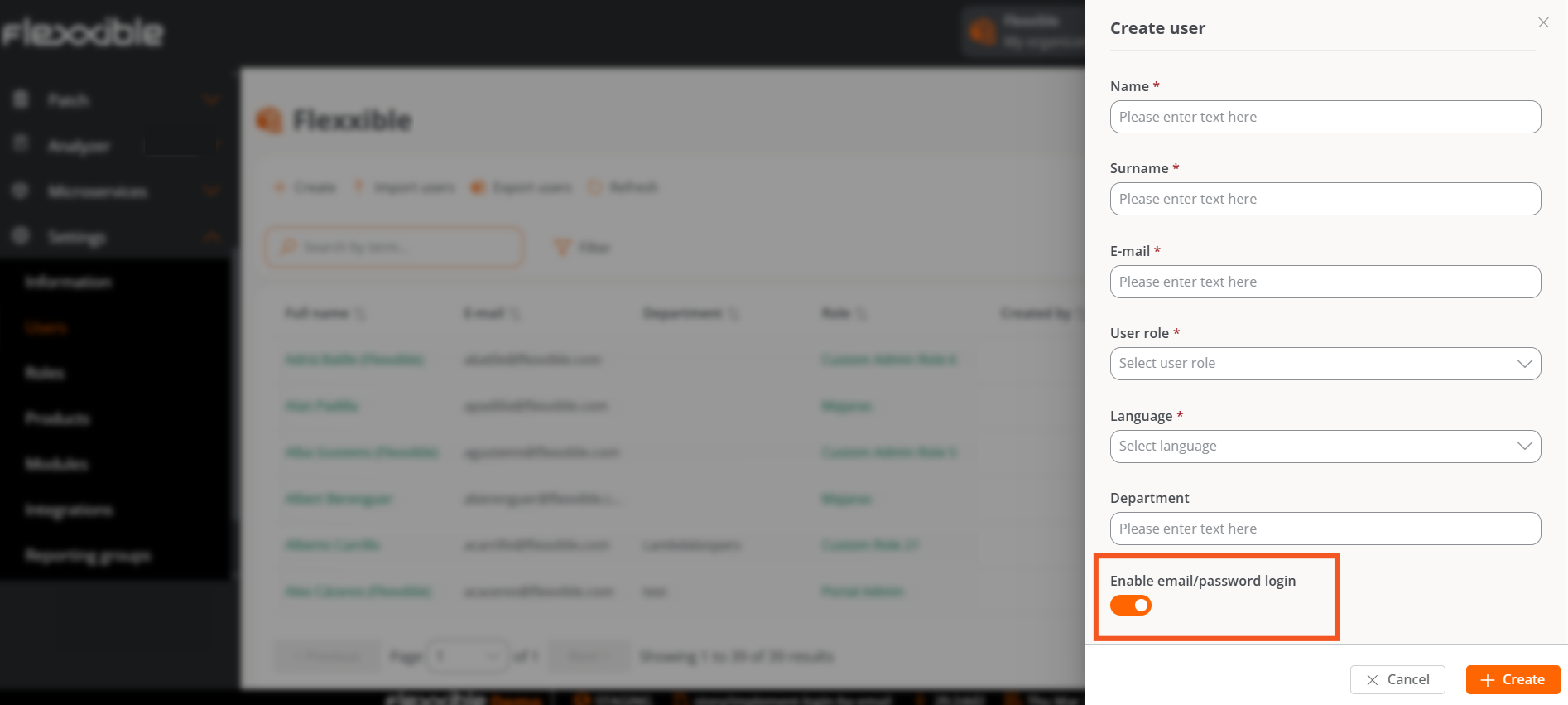

Habilitar el acceso para un nuevo usuario

-

Acceder a

Portal->Configuración->Usuarios. -

Hacer clic en

Nuevo. Se abrirá un formulario que solicitará la información del usuario. -

Marcar la opción

Habilitar inicio de sesión con correo electrónico/contraseña. -

En el formulario, hacer clic en

Nuevo.

Puedes encontrar más información sobre cómo crear un usuario en Usuarios.

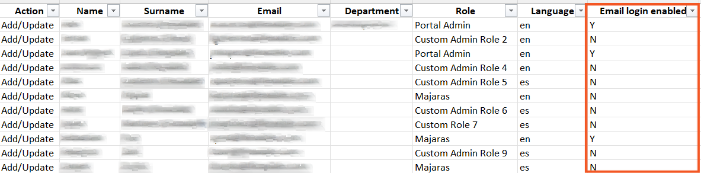

Habilitar el acceso para un lote de usuarios

Para realizar esta acción, se recomienda primero exportar el listado de usuarios para obtener el archivo Excel con el formato adecuado:

-

Acceder a

Portal->Configuración->Usuarios->Exportar usuarios. -

Abrir el archivo Excel. En la columna Email login enabled se debe indicar a qué usuarios se les habilitará el acceso: Y (habilita) y N (deshabilita).

-

Guardar el nuevo archivo y volver a la tabla con el listado de usuarios:

Portal->Configuración->Usuarios -

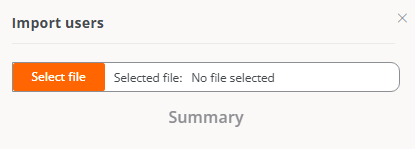

Hacer clic en

Importar usuarios. Seleccionar el archivo guardado.

- Hacer clic en

Importar.

Habilitar el acceso desde la tabla de usuarios

-

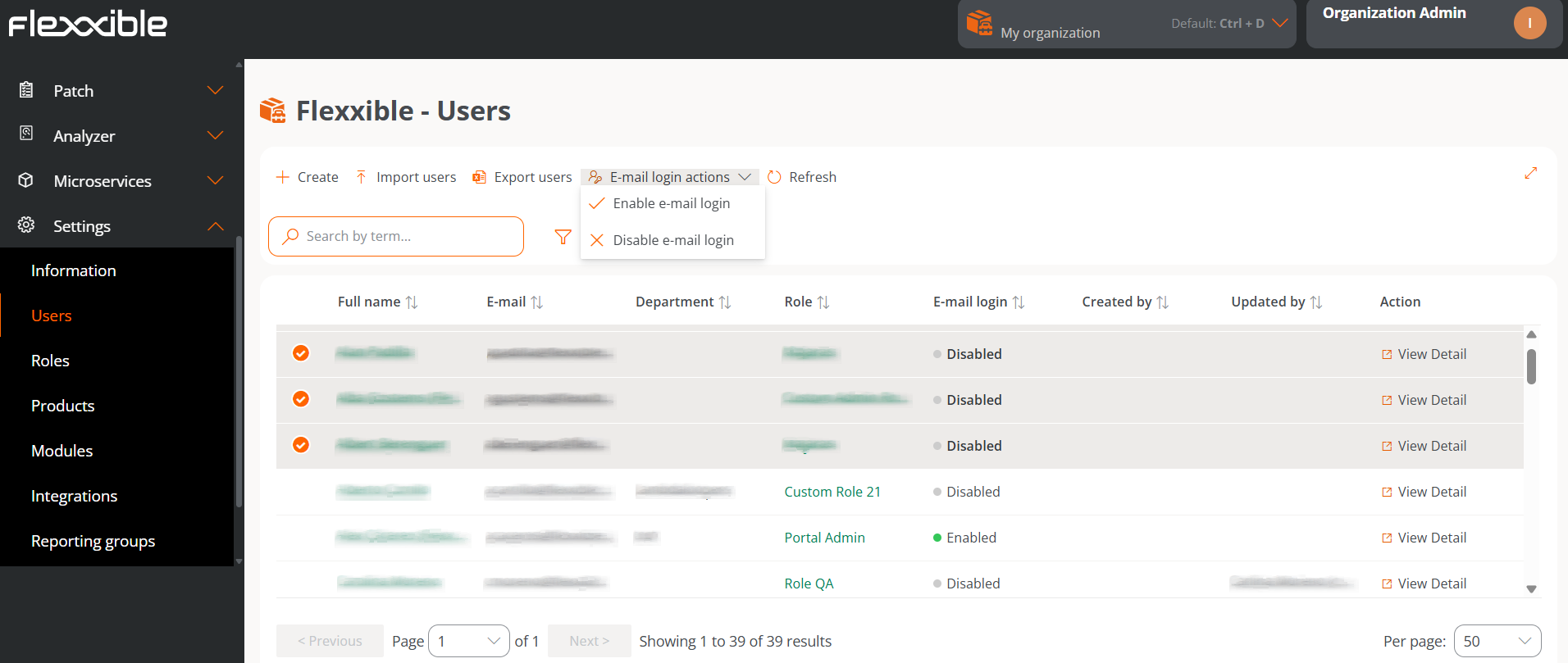

Acceder a

Portal->Configuración->Usuarios. -

Seleccionar los usuarios a quienes se les desea habilitar el acceso.

-

En el menú superior, hacer clic en

Acciones de inicio de sesión por correo electrónico->Habilitar inicio de sesión por correo electrónicooDeshabilitar inicio de sesión por correo electrónico, según sea el caso.

Restablecer la contraseña desde la tabla de usuarios

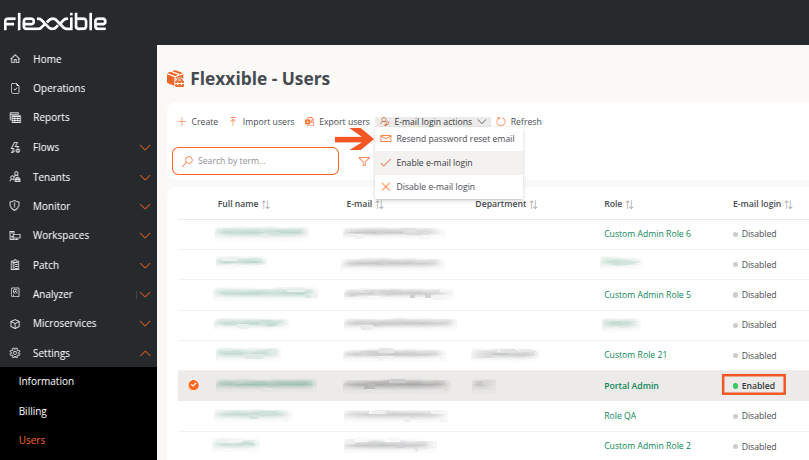

-

Acceder a

Portal->Configuración->Usuarios -

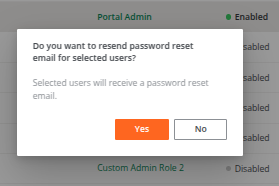

Seleccionar a los usuarios a quienes se les enviará un correo electrónico con el enlace para volver a generar la contraseña.

-

Seleccionar

Acciones de inicio de sesión por correo electrónico->Reenviar correo electrónico de restablecimiento de contraseña.

Esta opción solo está disponible para los usuarios que tienen habilitada la autenticación por correo electrónico y contraseña.

Configuración de seguridad de autenticación

Flexxible permite gestionar los niveles de seguridad para la autenticación por correo electrónico y contraseña, tanto a nivel de usuario como de organización.

Configuración de seguridad de autenticación a nivel de usuario

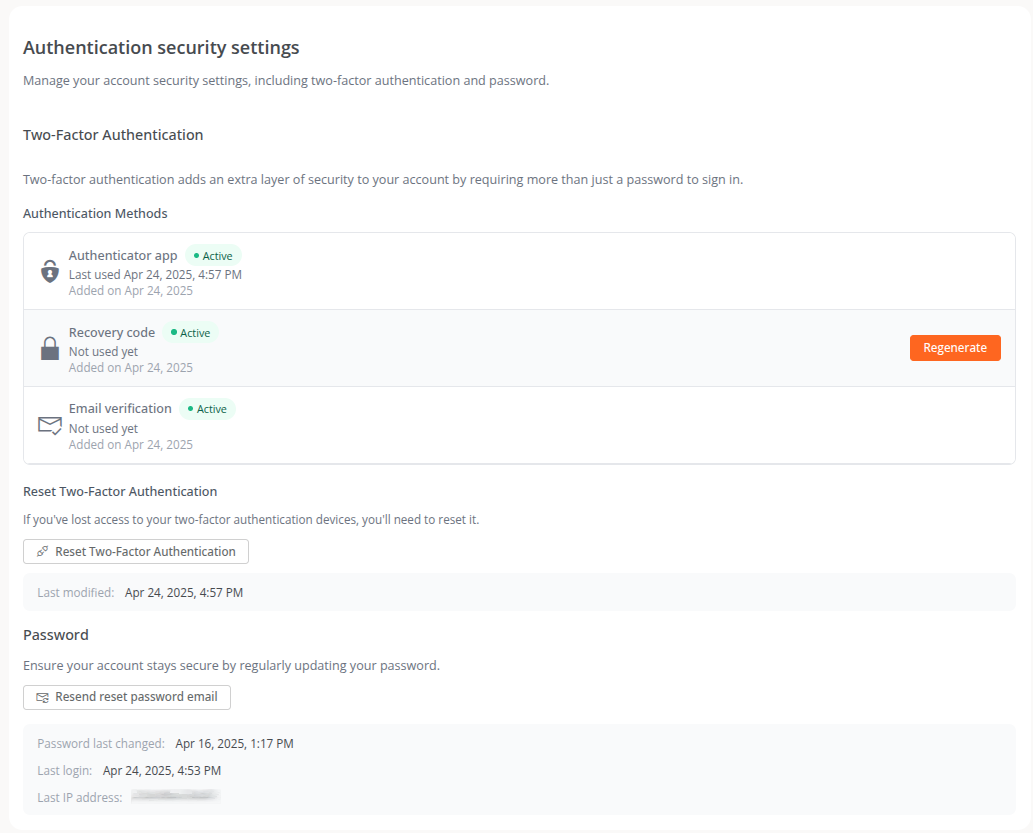

Desde Portal -> Perfil de usuario -> Configuración -> Configuración de seguridad de autenticación, los usuarios pueden establecer tres métodos de autenticación de doble factor y configurar su contraseña.

Autenticación de dos factores

Esta medida de seguridad está disponible para usuarios que inician sesión mediante correo electrónico y contraseña, añadiendo una capa extra de protección a la cuenta.

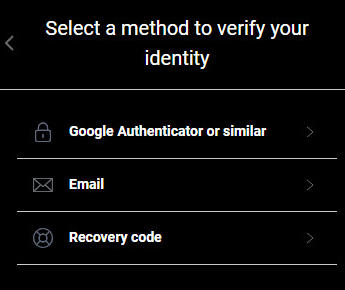

Métodos de autenticación

Para la autenticación en dos factores, Portal permite habilitar tres métodos:

Aplicación de autenticación

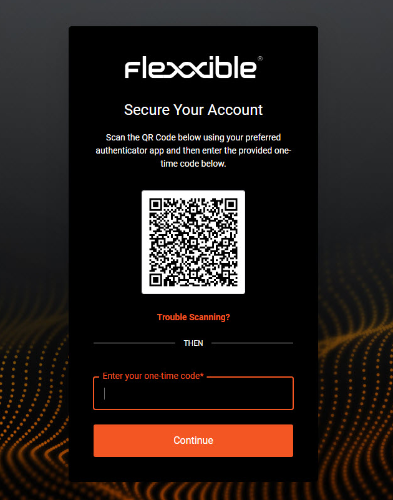

Una aplicación de autenticación permite crear códigos de verificación de un solo uso. Cuando este método de autenticación está habilitado, al iniciar sesión en la plataforma, se le solicitará al usuario ingresar ese código de verificación junto con su contraseña habitual. Para ello, primero debe descargar una aplicación de autenticación, como Microsoft Authenticator, Google Authenticator o la que prefiera.

Para añadir este método, el usuario debe hacer clic sobre Habilitar en el panel de configuración se seguridad de autenticación. Una ventana modal mostrará un código QR. Cuando se escanee, el usuario deberá ingresar, en el campo reservado para ello, el código de verificación de seis dígitos otorgado por la aplicación de autenticación.

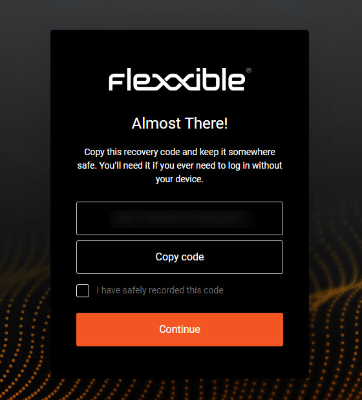

A continuación, se mostrará un código de recuperación, que el usuario deberá guardar para usarlo si alguna vez necesita iniciar sesión y no tiene acceso al dispositivo donde tiene instalado la aplicación de autenticación.

De esta manera, en adelante, al iniciar sesión, se le solicitará el código de verificación al usuario además de la contraseña.

Cuando un usuario entre por primera vez a la plataforma usando su correo electrónico y contraseña, se le pedirá que establezca este método de autenticación para elevar el nivel de seguridad de su cuenta.

Código de verificación y Código de recuperación no son lo mismo. El primero lo genera la aplicación de autenticación, el segundo lo otorga Flexxible como medida de previsión.

Desde el panel de configuración se seguridad de autenticación, el usuario podrá ver la fecha y la hora en que se inició sesión utilizando este método, así como la fecha en que se añadió como método de seguridad de doble factor.

Código de recuperación

Cuando se habilita el uso de la aplicación de autenticación, Flexxible genera un código de recuperación para que el usuario lo guarde y lo use cuando no tiene acceso al dispositivo donde tiene descargada la aplicación de autenticación. La opción Código de recuperación permite volver a generar ese código si se ha perdido, para comprobar la identidad del usuario cuando desee iniciar sesión.

Verificación de correo electrónico

Si está habilitada, permite verificar la identidad del usuario mediante un correo electrónico si se olvida su contraseña o no dispone de los otros métodos para identificarse.

Para habilitar esta opción, el usuario debe hacer clic en Habilitar en el panel de configuración de seguridad de autenticación. Desde ahí, el usuario también podrá ver la fecha y hora de la última vez que el método se utilizó, así como la última vez que se añadió como método de seguridad de doble factor.

Restablecer la autenticación en dos factores

Permite restablecer los métodos de autenticación de doble factor cuando un usuario pierde acceso a los dispositivos que le permitían identificarse. Al pulsar Regenerar, los métodos de autenticación de doble factor se deshabilitan.

El usuario podrá habilitarlos directamente desde el mismo panel de configuración de seguridad. O cerrando y volviendo a iniciar sesión en la plataforma.

También se informa sobre la fecha y la hora de la última vez que se restableció la autenticación de dos factores.

Contraseña

Desde el mismo panel, el usuario puede solicitar el restablecimiento de su contraseña. Debe presionar el botón Reenviar correo electrónico de restablecimiento de contraseña para recibir un correo con las indicaciones.

También se informa sobre la última vez que se cambió la contraseña, la última vez que se inició sesión y la última dirección IP desde la que se conectó.

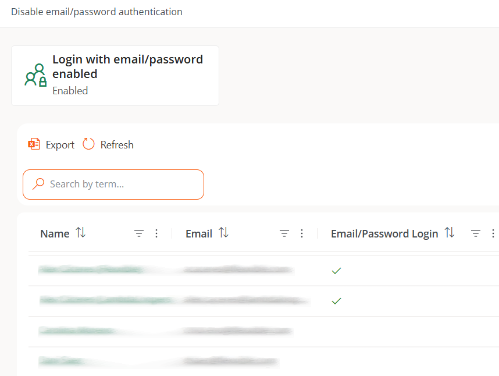

Configuración de seguridad de autenticación a nivel organización

Un Administrador de organización puede habilitar o deshabilitar la opción de iniciar sesión a través de correo electrónico y contraseña para los usuarios de la organización y sus suborganizaciones. La funcionalidad solo se puede habilitar o deshabilitar desde la organización principal en el caso que se disponga de suborganizaciones.

Para ello, desde Portal, debe acceder a Configuración -> Organización. Y en el menú lateral izquierdo debe hacer clic sobre la pestaña Autenticación.

Habilitar o deshabilitar la opción de autenticación por correo electrónico y contraseña a nivel organización

El botón Habilitar autenticación por correo electrónico/contraseña o Deshabilitar autenticación por correo electrónico/contraseña, según sea el caso, permite habilitar o deshabilitar la posibilidad de que a los usuarios miembros de una organización o suborganización se les pueda activar el inicio de sesión con correo electrónico y contraseña.

Si se deshabilita esta opción, los usuarios no podrán iniciar sesión con correo electrónico y contraseña ni gestionar su cuenta. Todas las credenciales de usuario serán eliminadas. Si esta función se vuelve a habilitar, los usuarios deberán restablecer otra vez su contraseña y autenticación de doble factor.

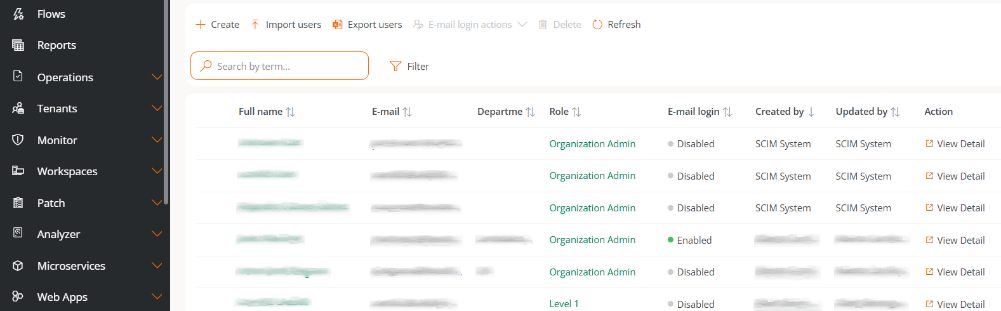

Tabla de usuarios

La tabla de usuarios de la pestaña Autenticación muestra el listado de los miembros de la organización. A primera vista, desde aquí se puede saber qué miembros tienen habilitada la opción de iniciar sesión a través de correo electrónico y contraseña.

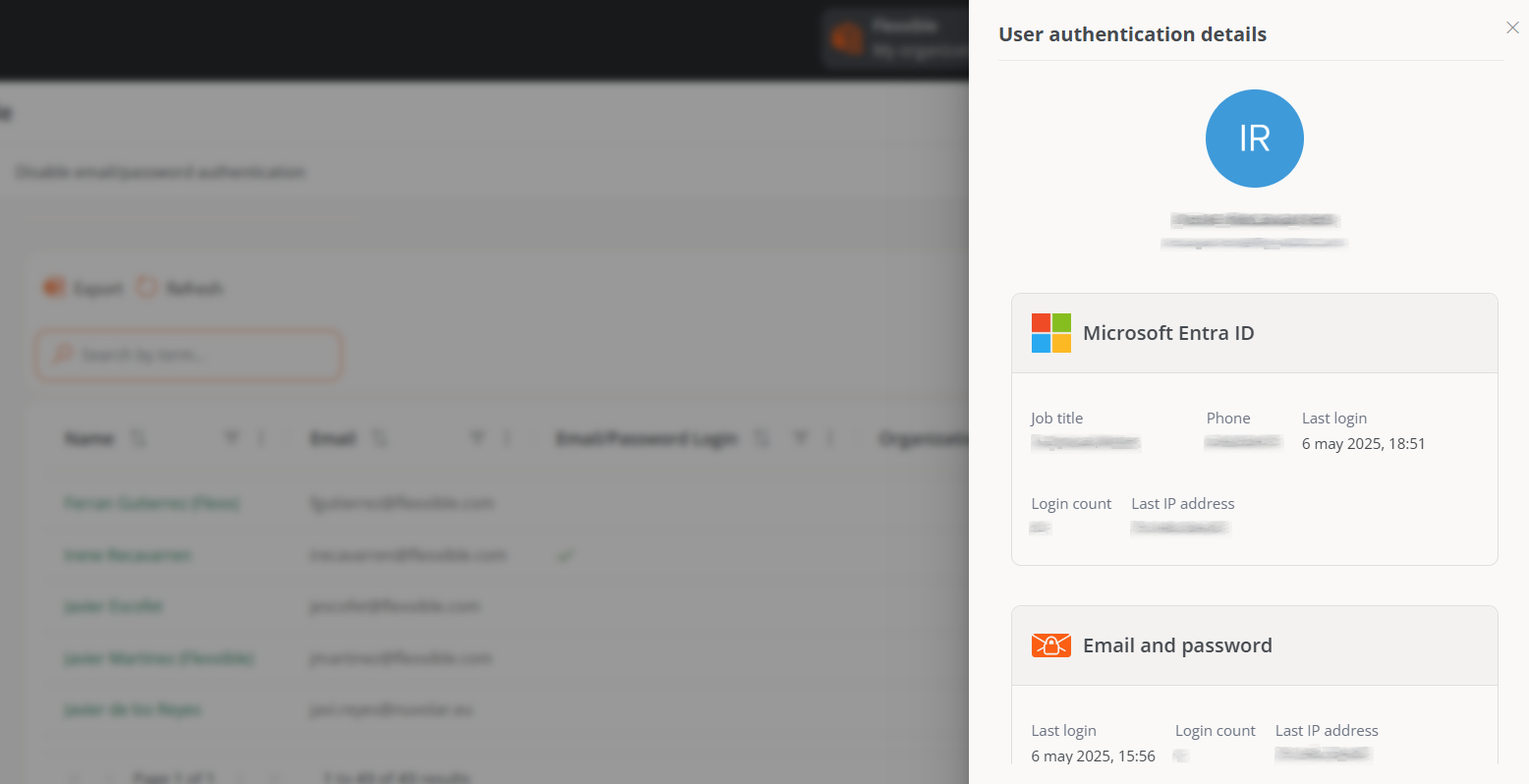

Detalle de autenticación de un usuario

Si se hace clic sobre el nombre de un usuario de la tabla, se puede acceder a tarjetas con información específica sobre el método de autenticación que tiene habilitado:

-

Microsoft Entra ID. Cargo, Teléfono, Último inicio de sesión, Recuento de inicios de sesión y Última dirección IP

-

Google. Último inicio de sesión, Recuento de inicios de sesión y Última dirección IP

-

Autenticación con correo electrónico y contraseña. Último inicio de sesión, Recuento de inicios de sesión y Última dirección IP. Además, desde aquí, el administrador puede gestionar la Configuración de seguridad de autenticación para ese usuario específico, que incluye la Autenticación en dos factores y la Contraseña.

Autenticación con SAML

El lenguaje de marcado para confirmaciones de seguridad (SAML) es una tecnología de inicio de sesión único (SSO) que permite a las organizaciones conectar sus gestores de identidades (Okta, Entra ID, entre otros) con la plataforma de Flexxible, delegando en ella el proceso de autenticación.

Para configurar el inicio de sesión con este método, se deben realizar ajustes relacionados con el reconocimiento del dominio de la organización y la integración con el gestor de identidades utilizado.

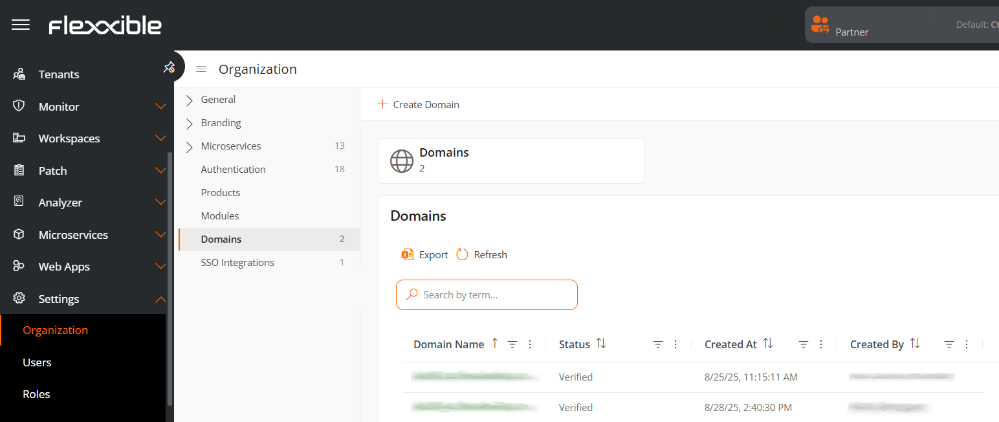

Dominios

Desde esta pestaña, un Administrador de organización puede registrar y verificar los dominios que se utilizarán. También puede acceder a la tabla con el listado de dominios y consultar su vista de detalle.

La tabla muestra la siguiente información:

- Nombre del dominio. Dirección web registrada por la organización.

- Estado. Verificado o No verificado.

- Creado el. Fecha y hora de creación del dominio.

- Creado por. Usuario que registró el dominio.

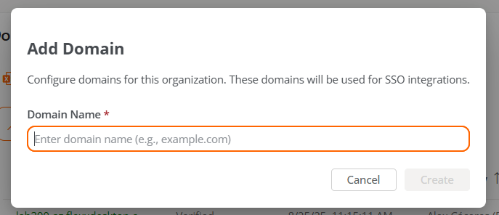

Crear un dominio

Para configurar un dominio, primero debe registrarse y posteriormente verificarse.

-

Acceder a

Portal->Organización-> -

En el menú, seleccionar la pestaña

Dominios. -

Hacer clic en

Crear dominio. -

Introducir el dominio de la organización (correspondiente al correo electrónico de los usuarios que iniciarán sesión con SAML).

-

Hacer clic en

Nuevo.

El dominio se añadirá a la tabla con el estado No verificado.

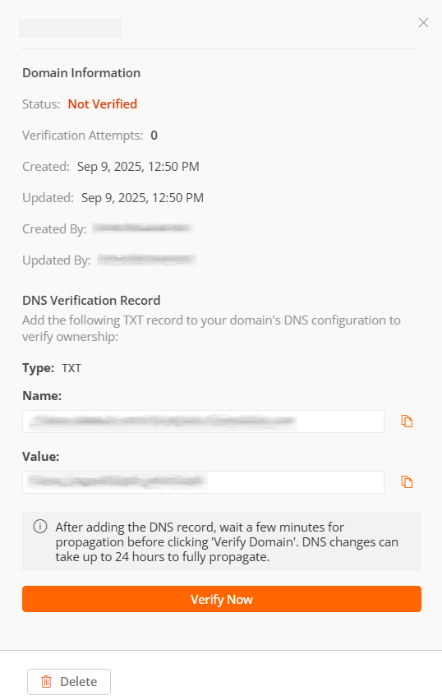

Verificar el dominio

-

En la tabla de Dominios, seleccionar el dominio registrado.

-

Se mostrará una ventana con las instrucciones para añadir un registro TXT en el DNS, necesario para verificar la propiedad.

-

Pulsar

Verificar ahorapara completar el proceso.

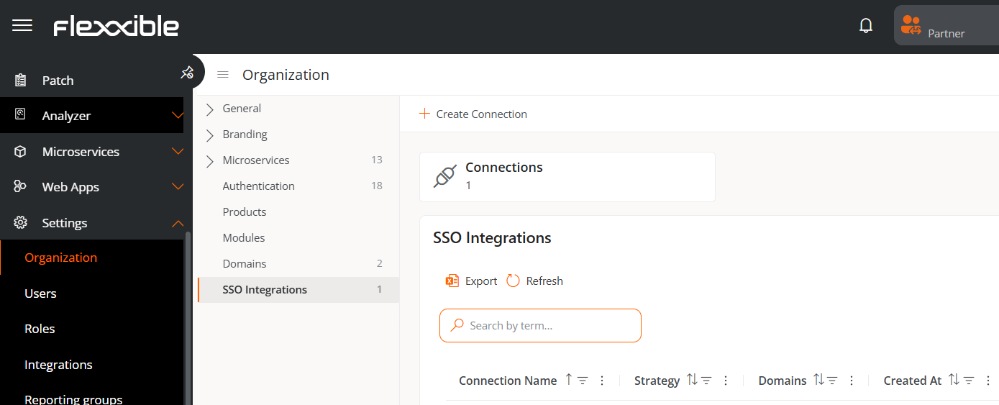

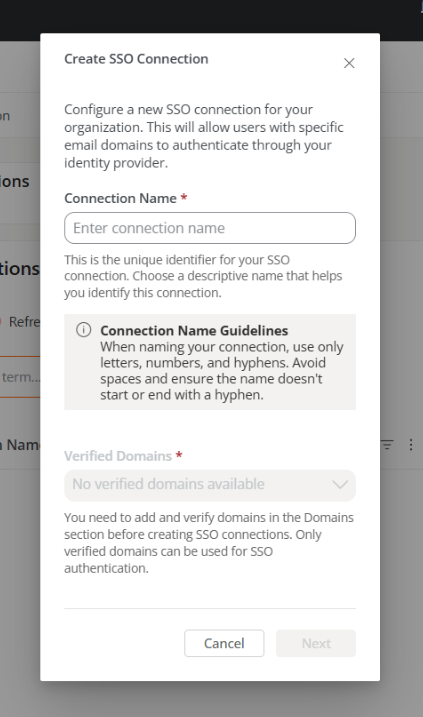

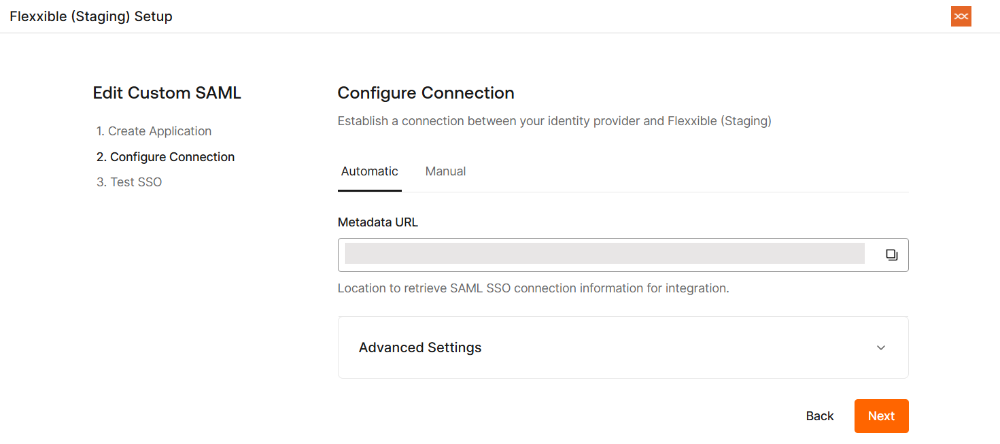

Crear una conexión SSO

La creación de una conexión SSO permite que los usuarios con direcciones de correo electrónico de dominios específicos se autentiquen mediante el proveedor de identidades de la organización.

- Acceder a

Portal->Organización. - En el menú, seleccionar la pestaña

Integraciones SSO. - Hacer clic en

Crear conexióny seguir las instrucciones del asistente, que guiará al Administrador de organización en la configuración y prueba según el gestor de identidades utilizado.

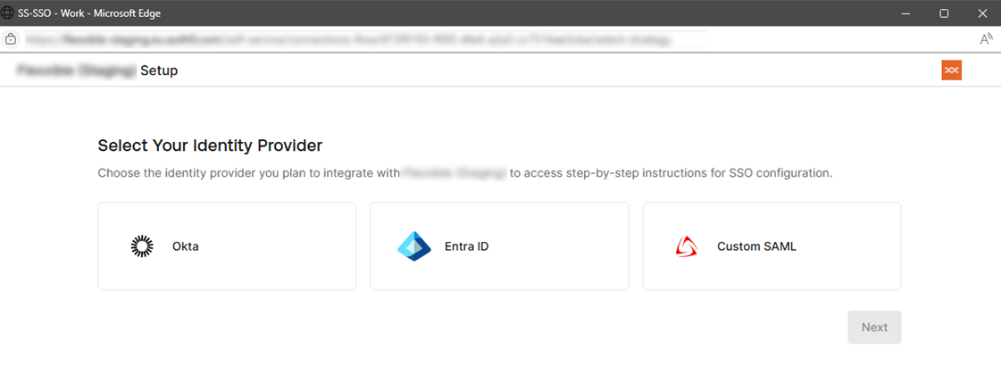

Los gestores de identidades disponibles son:

- Okta

- Entra ID

- Custom SAML

Para cada caso, se dispondrá de un asistente que guiará paso a paso en la configuración específica dentro del gestor de identidades seleccionado.

Algunos de los datos solicitados durante la configuración pueden tener distintos nombres según el gestor de identidades. Por ejemplo, en Custom SAML:

- El campo

Single Sign-On URLpuede aparecer en el gestor de identidades comoReply URL (Assertion Consumer Service URL). - El campo

Service Provider Entity IDpuede denominarseIdentifier (Entity ID).

Si surge alguna duda durante el proceso de configuración, por favor consulta con tu contacto en Flexxible.

Una vez completado el proceso, los usuarios de los dominios asociados podrán iniciar sesión introduciendo su correo electrónico en el campo correspondiente y haciendo clic en Continuar con email.

Si el sistema reconoce el dominio como habilitado para SSO, redirigirá al usuario al gestor de identidades de la organización para autenticarse.

Editar una conexión SSO

La plataforma permite editar una conexión SSO existente, ya sea para actualizar la configuración o renovar el certificado en caso de caducidad.

-

Acceder a

Portal->Organización. -

En el menú, seleccionar la pestaña

Integraciones SSO. -

Seleccionar un registro en la tabla.

-

Hacer clic en

Editar conexión.

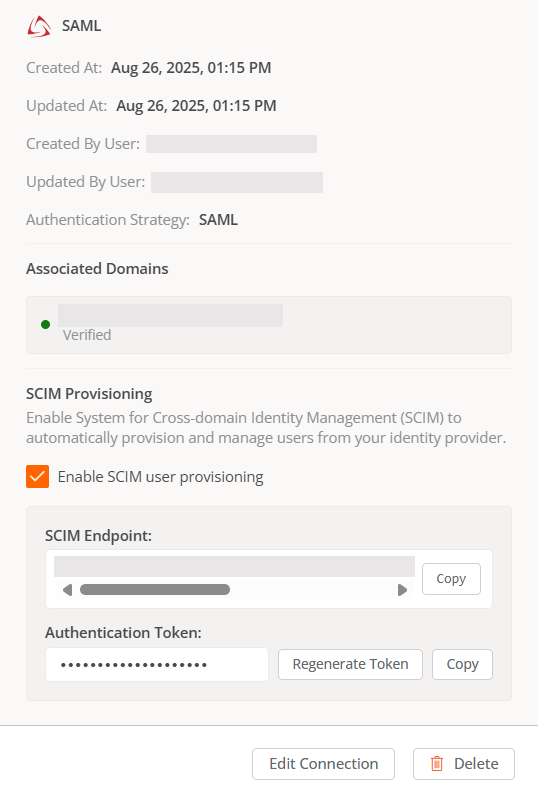

Marcar el checkbox Habilitar aprovisionamiento de usuarios SCIM es opcional. Más información en Aprovisionamiento de usuarios con SCIM.

Eliminar un dominio

- Acceder a

Portal->Organización. - En el menú, seleccionar la pestaña

Dominios. - Seleccionar en la tabla el dominio que se desea eliminar.

- En la ventana de detalle, hacer clic en

Eliminar.

Al eliminar un dominio, los usuarios asociados a él ya no podrán autenticarse mediante SAML, hasta que se registre nuevamente.

Eliminar una conexión SSO

- Acceder a

Portal->Organización. - En el menú, seleccionar la pestaña

Integraciones SSO. - Seleccionar el registro correspondiente en la tabla.

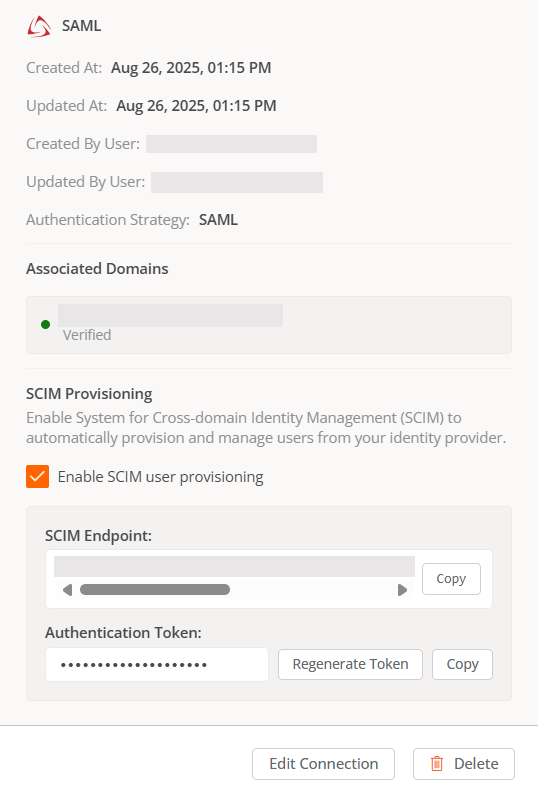

Aprovisionamiento SCIM

El sistema de administración de identidades entre dominios (SCIM) es un estándar de aprovisionamiento y gestión de usuarios que complementa la autenticación con SAML. Es opcional y su función es automatizar la creación, actualización y eliminación de cuentas de usuario en Portal, manteniendo sincronizada la información entre el gestor de identidades de la organización (Okta, Entra ID, etc.) y la plataforma de Flexxible.

Cuando SCIM está habilitado, el gestor de identidades puede enviar a Portal información básica de los usuarios (nombre, correo electrónico, grupo), lo que facilita la gestión de altas y bajas. De esta manera, la vida del usuario en Portal queda controlada de forma centralizada desde el gestor de identidades.

Habilitar SCIM en Portal

Para utilizar SCIM es indispensable haber configurado previamente la autenticación con SAML:

- Acceder a

Portal->Organización. - En el menú, seleccionar la pestaña

Integraciones SSO. - En la tabla, seleccionar la conexión SSO correspondiente.

- Marcar la opción

Habilitar aprovisionamiento de usuarios SCIM.

Al activar la opción, en la parte inferior de la ventana de configuración aparecerán:

- Punto de conexión SCIM (endpoint)

- Token de autenticación

Estos datos son confidenciales y deben almacenarse de forma segura.

En entornos con suborganizaciones, la integración SCIM se debe definir en el inquilino "padre".

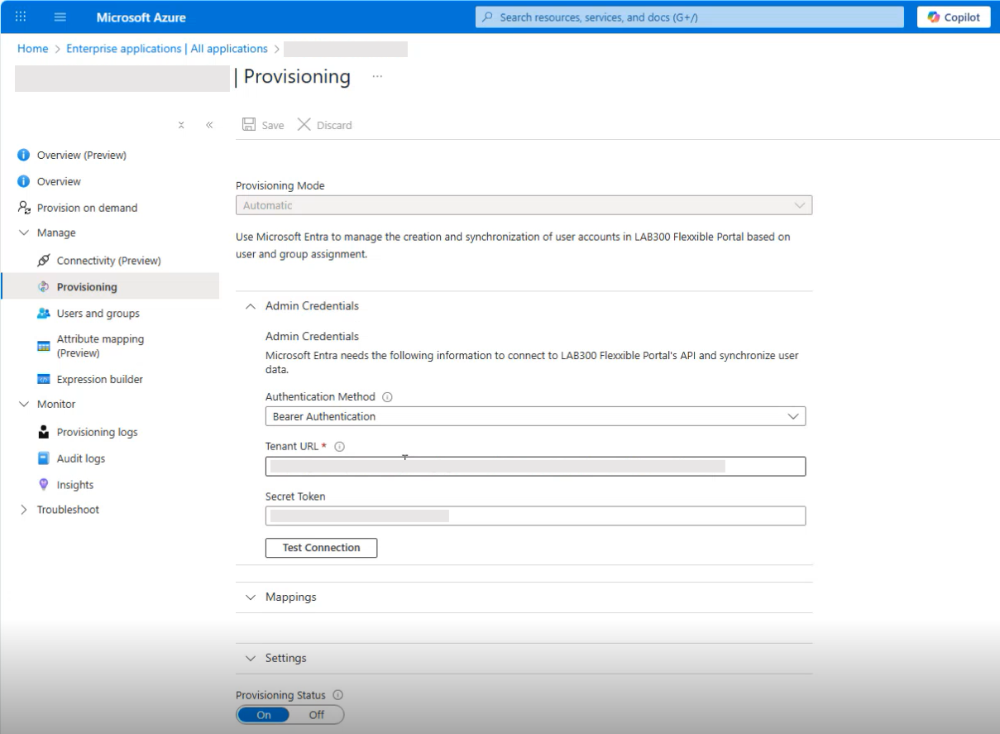

Configurar SCIM en el gestor de identidades

En el gestor de identidades de la organización, se deben introducir el punto de conexión SCIM y el token de autenticación proporcionados en Portal.

Ejemplo con Entra ID:

-

Ir a

Aprovisionamiento. -

Introducir el punto de conexión SCIM y el token de autenticación.

-

Seleccionar el método de autenticación:

Bearer tokenoBearer Authentication. -

Hacer clic en

Test connectionpara validar la sincronización. -

Activar el aprovisionamiento.

A partir de ese momento, el gestor de identidades empezará a sincronizar grupos y usuarios hacia Portal.

- Si se usa Okta como proveedor de identidades:

- La funcionalidad de SCIM se tiene que configurar usando la opción de Custom SAML, dado que Okta no soporta SCIM si la conexión es con OIDC.

- Al configurar la conexión Custom SAML, hay que indicar que el Application username format sea Email, de lo contrario los usuarios no se podrán autenticar.

Crear grupos de usuarios en el gestor de identidades

Para integrar usuarios mediante SCIM es indispensable crear grupos en el gestor de identidades.

Consideraciones

- Crear grupos especialmente dedicados para Portal con nombres claros y exclusivos (ej.

MiOrg-Portal-L2). - Cuando se crean o eliminan grupos de usuarios en el gestor de identidades también se crearán o eliminarán de forma automática en Portal.

- No crear grupos anidados.

- Un usuario solo debe pertenecer a un grupo; de lo contrario, podrían surgir comportamientos imprevistos: en Portal un usuario no puede tener más de un rol.

- No puede haber usuarios sin grupo asignado.

- Los usuarios que pertenezcan a un grupo que no tiene un rol vinculado, no serán visibles en el listado de Usuarios.

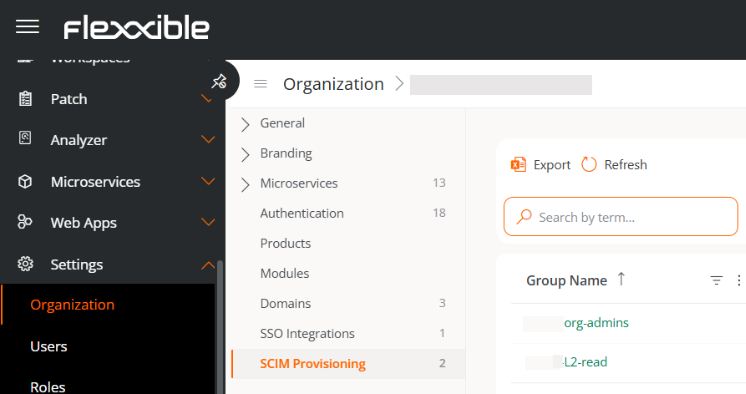

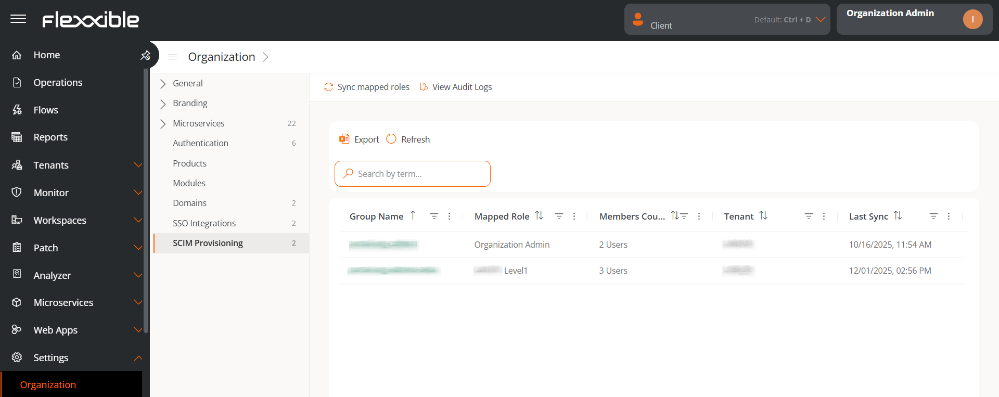

Al crearse grupos de usuarios en el gestor de identidades, aparecerá automáticamente la pestaña Aprovisionamiento SCIM en el menú de Organización de Portal.

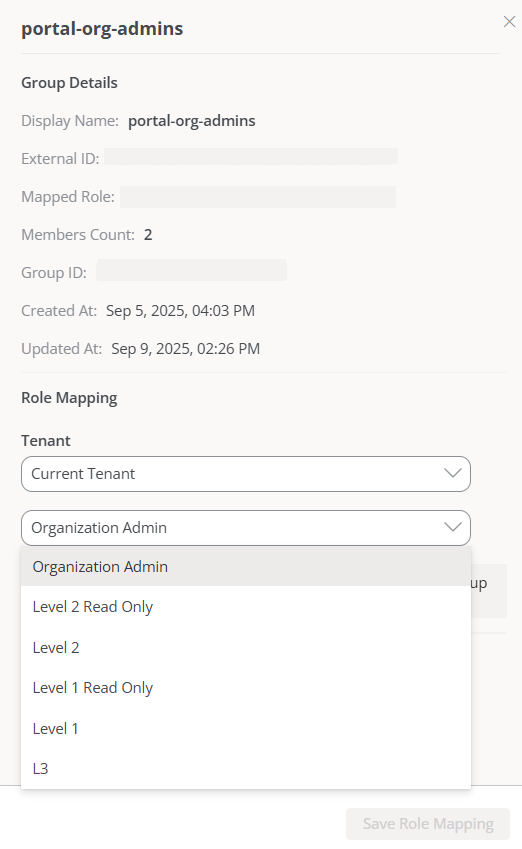

Mapeo de roles en Portal

En la tabla de la pestaña Aprovisionamiento SCIM se pueden ver los grupos creados en el gestor de identidades. Esto sucede porque se ha establecido una sincronización unidireccional, desde el gestor de identidades hacia Portal.

Para mapear roles:

-

Acceder a

Portal->Organización. -

En el menú, seleccionar la pestaña

Aprovisionamiento SCIM. -

Seleccionar un grupo sincronizado de la tabla.

-

En la ventana modal, asignar el rol correspondiente.

-

Si una organización (inquilino) tiene suborganizaciones, elegir a qué suborganización pertenece ese grupo antes de asignarle un rol.

A partir del momento en que todos los grupos estén vinculados a un rol, no se necesitará realizar más configuraciones. Los nuevos usuarios que se añadan o eliminen de los grupos en el gestor de identidades se sincronizarán automáticamente en Portal.

Consideraciones sobre los roles

-

Todo grupo sincronizado debe tener un rol asignado para que sus usuarios sean visibles y funcionales en Portal.

-

Se puede asignar el mismo rol a diferentes grupos.

-

El rol asignado a un grupo puede modificarse en cualquier momento siguiendo los mismos pasos que se usaron para asignar el rol.

-

En el listado de Usuarios, se verán las columnas Creado por y Actualizado por para identificar a los usuarios gestionados por SCIM.

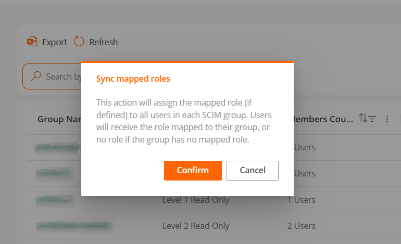

Sincronización de roles

La frecuencia de sincronización depende del gestor de identidades utilizado (por ejemplo, Entra ID sincroniza cada 40 minutos), aunque es posible forzar una sincronización manual desde el propio gestor de identidades para hacer pruebas o cambios urgentes sin esperar al ciclo automático.

Para evitar depender de esos intervalos, Portal incorpora el botón Sincronizar roles asignados, que permite alinear los roles de los usuarios pertenecientes a los grupos creados con SCIM.

Esta acción realiza las siguientes operaciones:

- Revisa todos los usuarios pertenecientes a grupos creados vía SCIM.

- Comprueba si el rol asignado a cada usuario coincide con el rol mapeado para su grupo.

- Si detecta discrepancias, actualiza automáticamente el rol del usuario.

Si el rol pertenece a otra suborganización, el usuario se moverá automáticamente a la suborganización correspondiente.

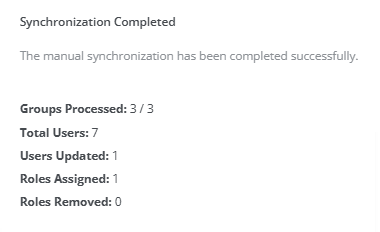

Al finalizar el proceso, se muestra un resumen detallado de los datos modificados.

No es necesario ejecutar la acción Sincronizar roles asignados de forma habitual. Se recomienda utilizarla solo cuando se haga un cambio en los roles mapeados.