Configurar la integración con Entra ID

Esta guía detalla los procesos necesarios para establecer la integración de Entra ID en la plataforma de Flexxible.

Requisitos para la integración

Para que la integración funcione correctamente, el ID de la aplicación (App ID) requiere permiso de lector global en el nivel de Microsoft Entra ID, permiso de Colaborador en el nivel de suscripción de Azure y permiso de propietario en el grupo de recursos donde se implementa Workspaces.

Configuración en Microsoft Azure

La integración con Entra ID requiere que se sigan los siguientes pasos en el ámbito de Microsoft Azure:

- Crear un registro de aplicación

- Crear un secreto de cliente

- Configurar permisos para el registro de aplicaciones

- Permisos en la suscripción de Azure

Crear un registro de aplicación

-

Iniciar sesión en Azure Portal.

-

Seleccionar el inquilino, si se tiene acceso a varios; para ello, en el menú de usuario, hacer clic en

Cambiar directorio.

-

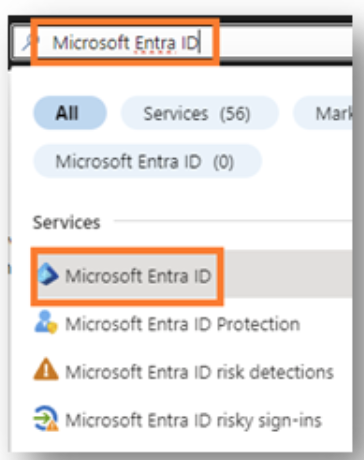

Una vez seleccionada la suscripción, buscar Microsoft Entra ID.

-

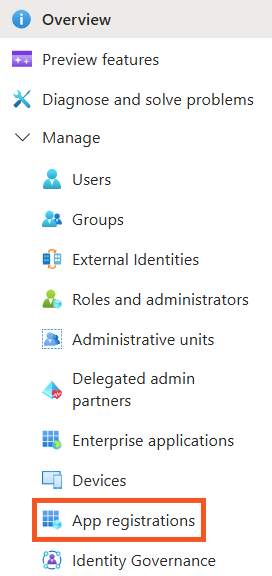

A la izquierda de la interfaz, se observará el siguiente menú:

-

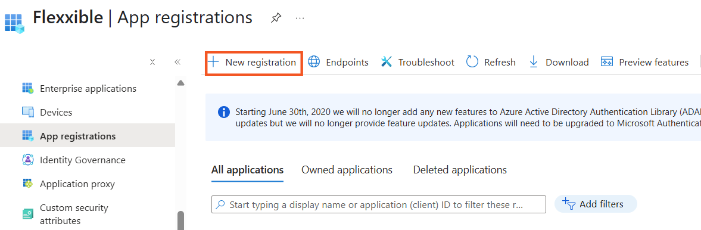

Hacer clic en

Registros de aplicaciones->Nuevo registro.

-

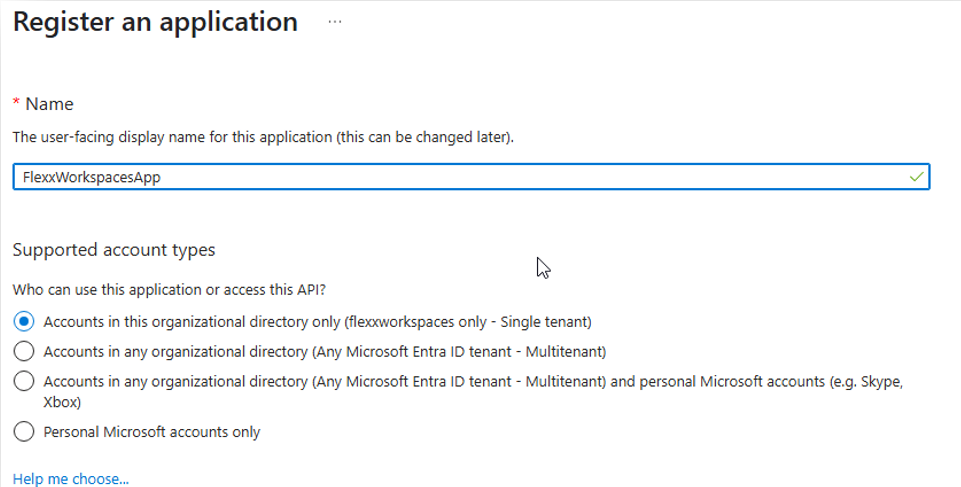

Insertar un nombre para registrar la aplicación y seleccionar el tipo de cuenta admitido.

-

Hacer clic en

Registrarpara completar el registro de la aplicación. -

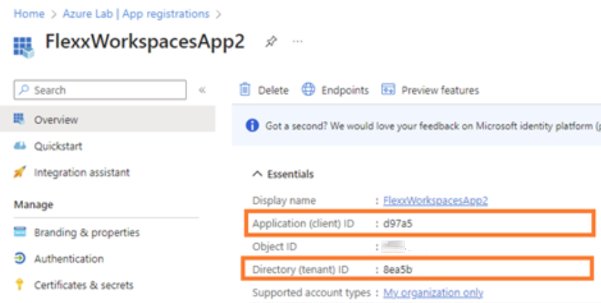

Copiar y guardar el ID de la aplicación (App ID) y el ID de directorio (inquilino).

Crear un secreto de cliente

-

Acceder a

Registros de aplicaciones. -

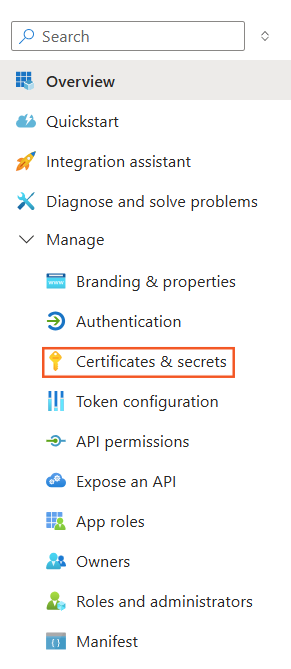

En el menú, hacer clic en

Administrar->Certificados y secretos->Nuevo secreto de cliente.

-

Añadir una descripción y en el campo Expira seleccionar 24 meses.

-

Hacer clic en

Agregar. -

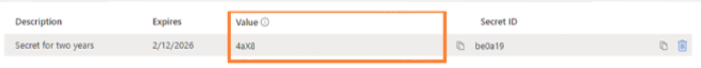

Microsoft brindará el secreto de cliente (Secret) y el ID del cliente (Secret ID). Hay que guardar estos valores porque no volverán a mostrarse. Si no se guardan, se deberá eliminar el secreto de cliente y crear una nuevo y conseguir el valor.

Configurar permisos para el registro de aplicaciones

-

Iniciar sesión en Azure Portal.

-

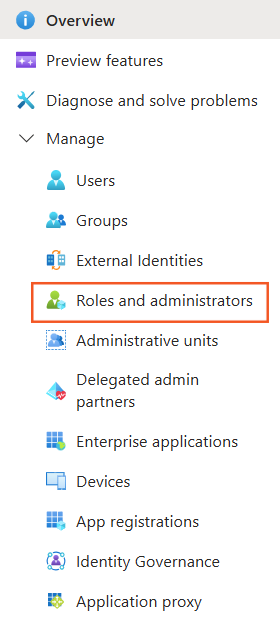

Hacer clic en Microsoft Entra ID.

-

Hacer clic en

Administrar->Roles y administradores.

-

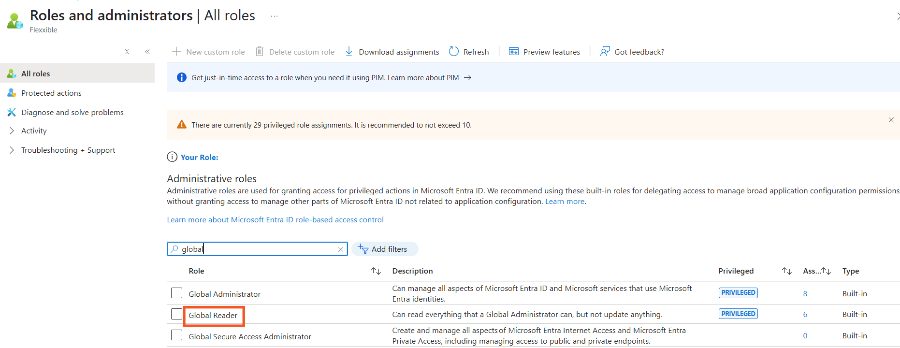

Buscar y seleccionar la opción

Lector global.

-

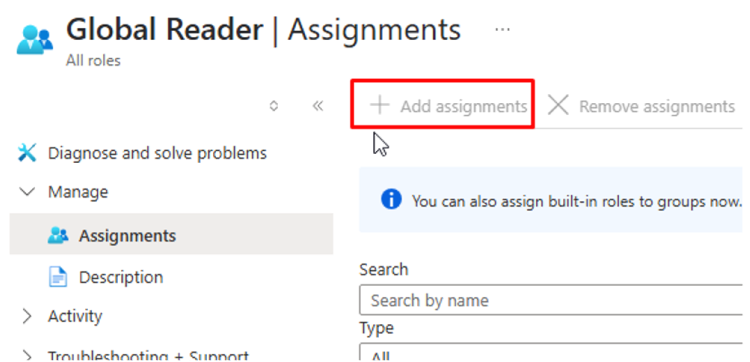

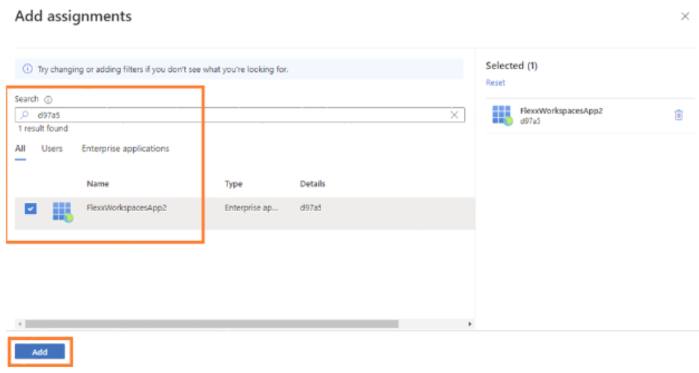

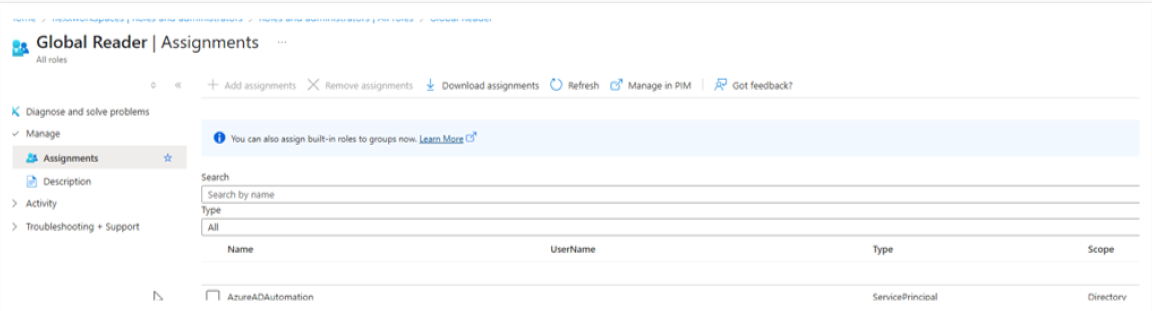

Hacer clic en

Agregar asignacionesy añadir el ID de la aplicación (App ID) creado en el paso anterior.

-

Verificar que la aplicación está configurada en el panel principal.

Permisos en la suscripción de Azure

-

Iniciar sesión en Azure Portal.

-

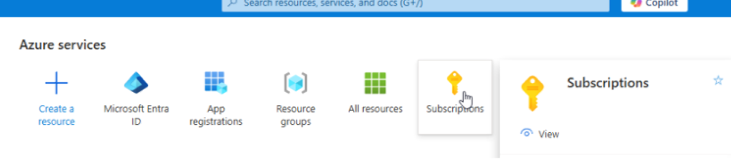

Hacer clic en

Suscripciones.

-

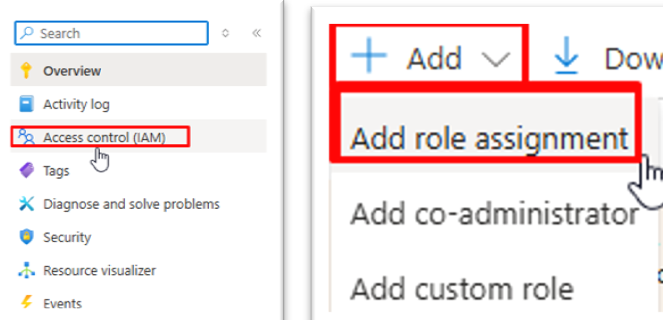

Hacer clic en

Control de acceso (IAM)->Agregar->Agregar asignación de roles.

-

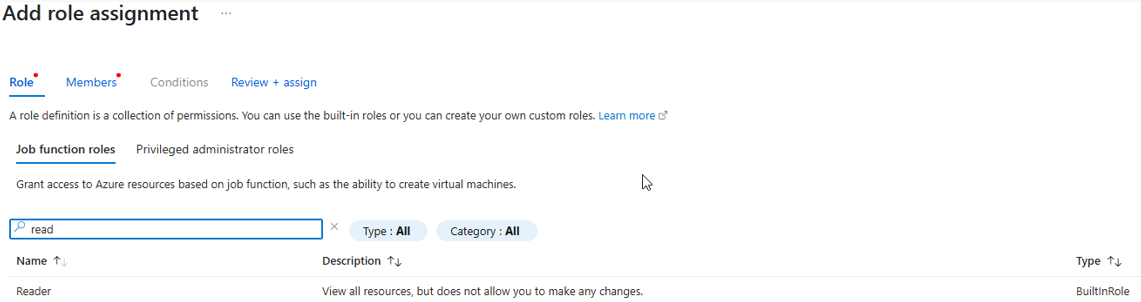

En

Rol->Roles de función de trabajo, buscar y seleccionarLector.

-

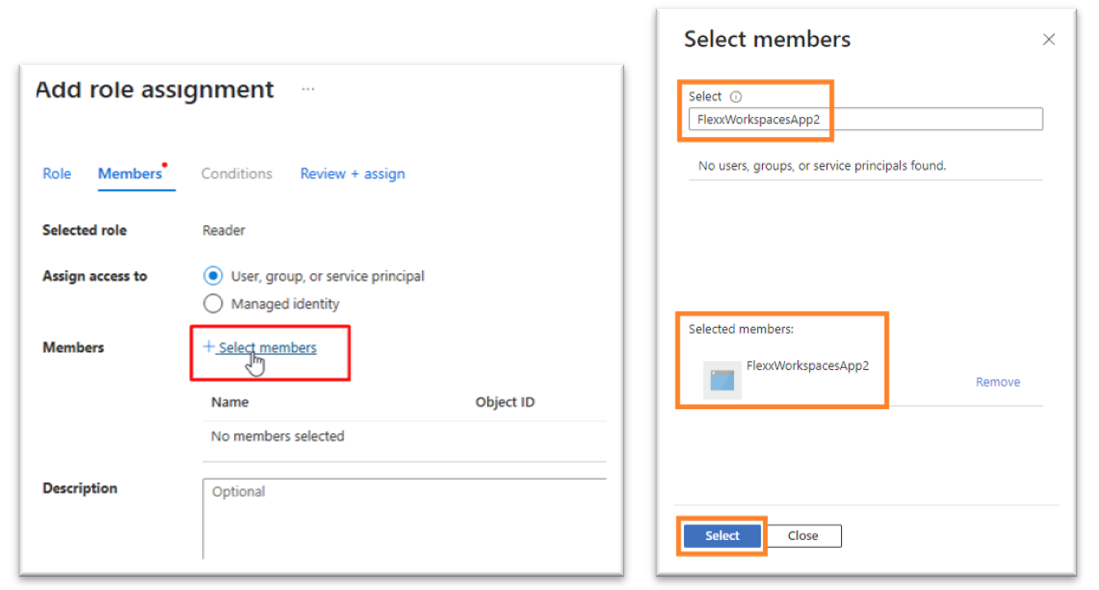

En

Miembrosseleccionar el ID de la aplicación (App ID) creado en el paso anterior.

-

Revisar y asignar el rol.

Configuración en Portal

Para realizar la integración desde Portal, el usuario deberá tener como mínimo el rol de Administrador de organización.

-

Iniciar sesión en Portal.

-

En el menú de usuario, seleccionar la organización / inquilino donde se desee habilitar la integración.

-

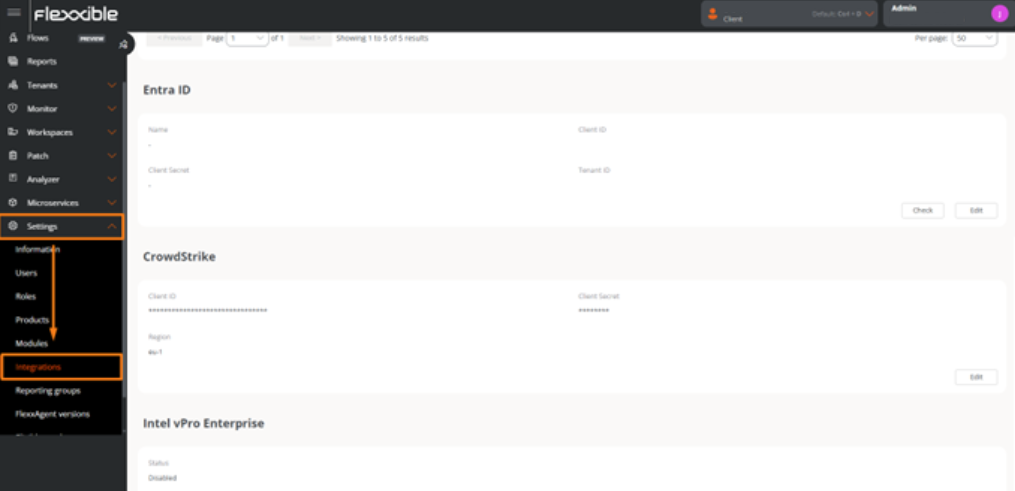

Ir a

Configuración->Integraciones-> apartado Entra ID.

-

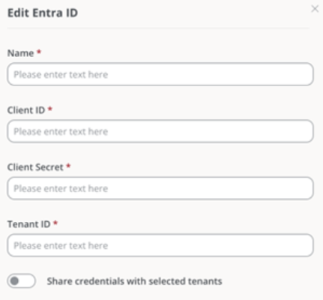

Hacer clic en

Editare ingresar los siguientes datos:- Id. de aplicación (cliente). Identificación del cliente.

- Cadena de secreto. Secreto de cliente usado para la autenticación.

- Id. de directorio (inquilino). ID del inquilino de Azure.

-

Hacer clic en

Guardar.

Para que estas credenciales puedan ser utilizadas en las suborganizaciones se debe activar Compartir credenciales con los tenants seleccionados; de lo contrario, se deberán crear credenciales nuevas para cada suborganización.